那些不寻常的XSS场景小总结

前言:挖掘xss漏洞时,我们常常关注的是搜索框,留言板,url参数等等。其实以下的场景有时也可以考虑测试一下,往往会有意想不到的收获……

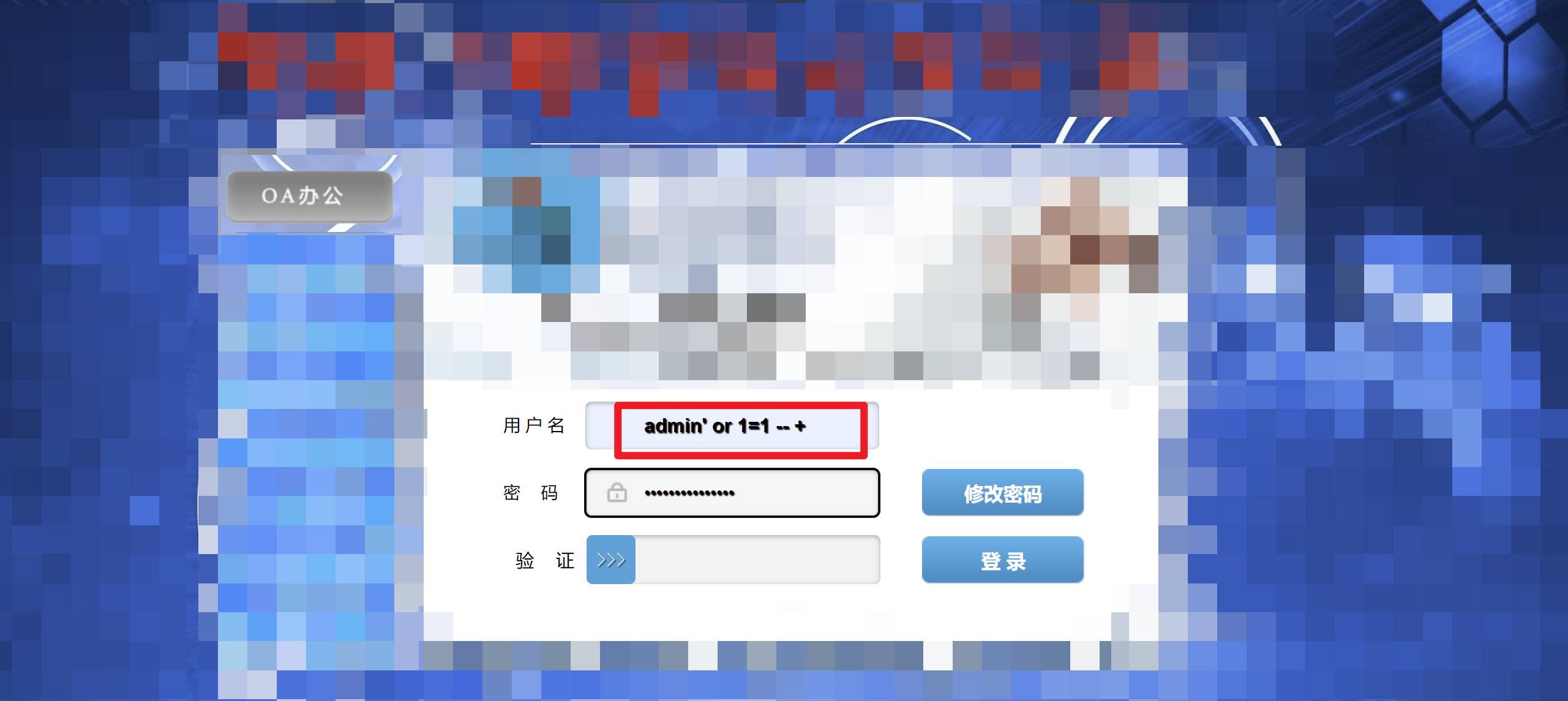

登录时的警告信息

- 登录时,我尝试输入万能密码SQL注入,用户名:admin ‘ or 1=1 – +,密码:随意

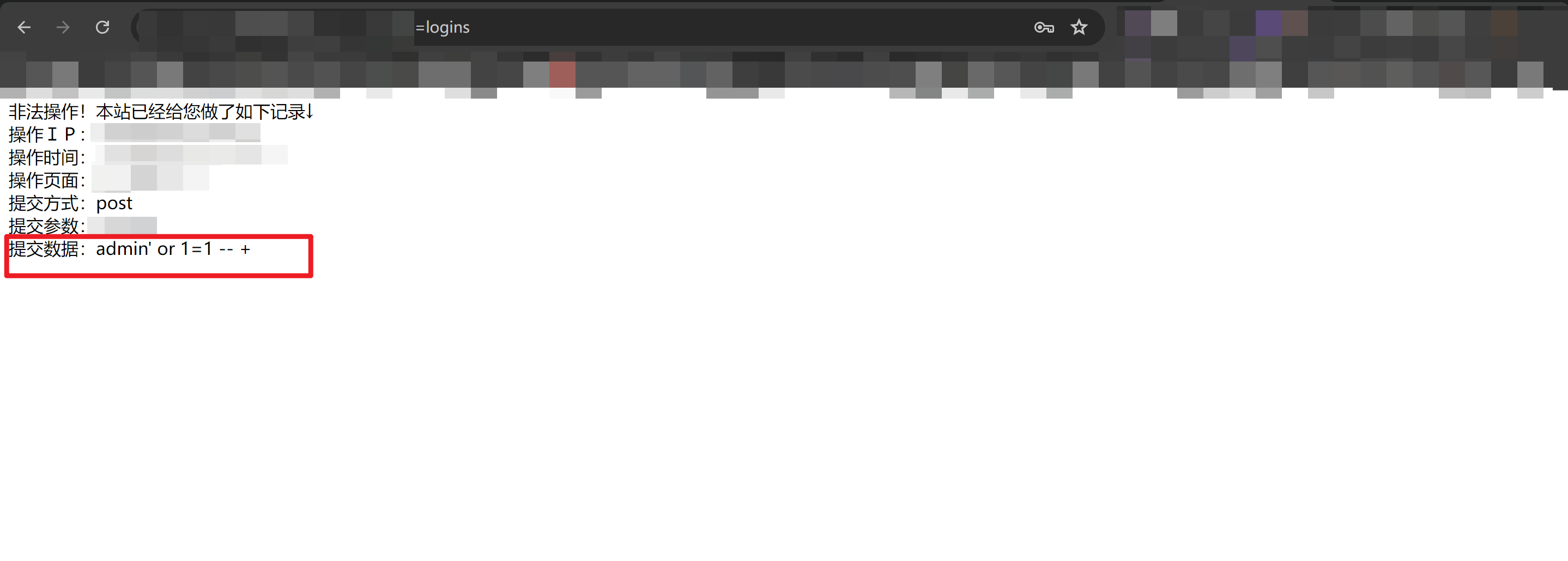

- 结果出现了安全警告信息!前端返回了我输入的有恶意语句的用户名,那么显然这里就是一个可控点,尝试能不能XSS

- 用户名输入payload,密码随意,结果成功弹窗!

1 | <script>alert("Hacked")</script>' or 1=1 -- + |

文件名

上传文件时,当文件名被渲染到前端来,也可以试试文件名中插入js代码,看看能否执行

HTML

这想必已经是老生常谈了,文件上传时,如果可以上传html,那么就可以直接实现挂黑页,存储型XSS

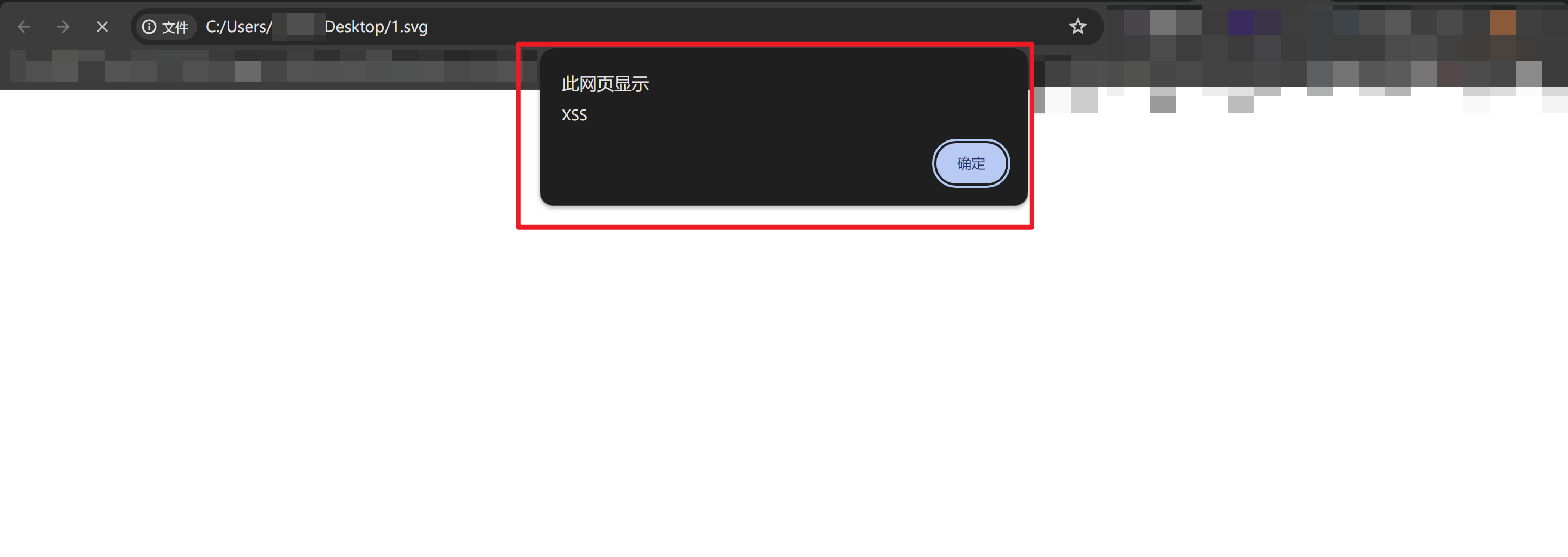

SVG

矢量图svg中也可以插入js代码并执行

- 记事本写入,保存为 .svg

1 |

|

- 成功执行js代码

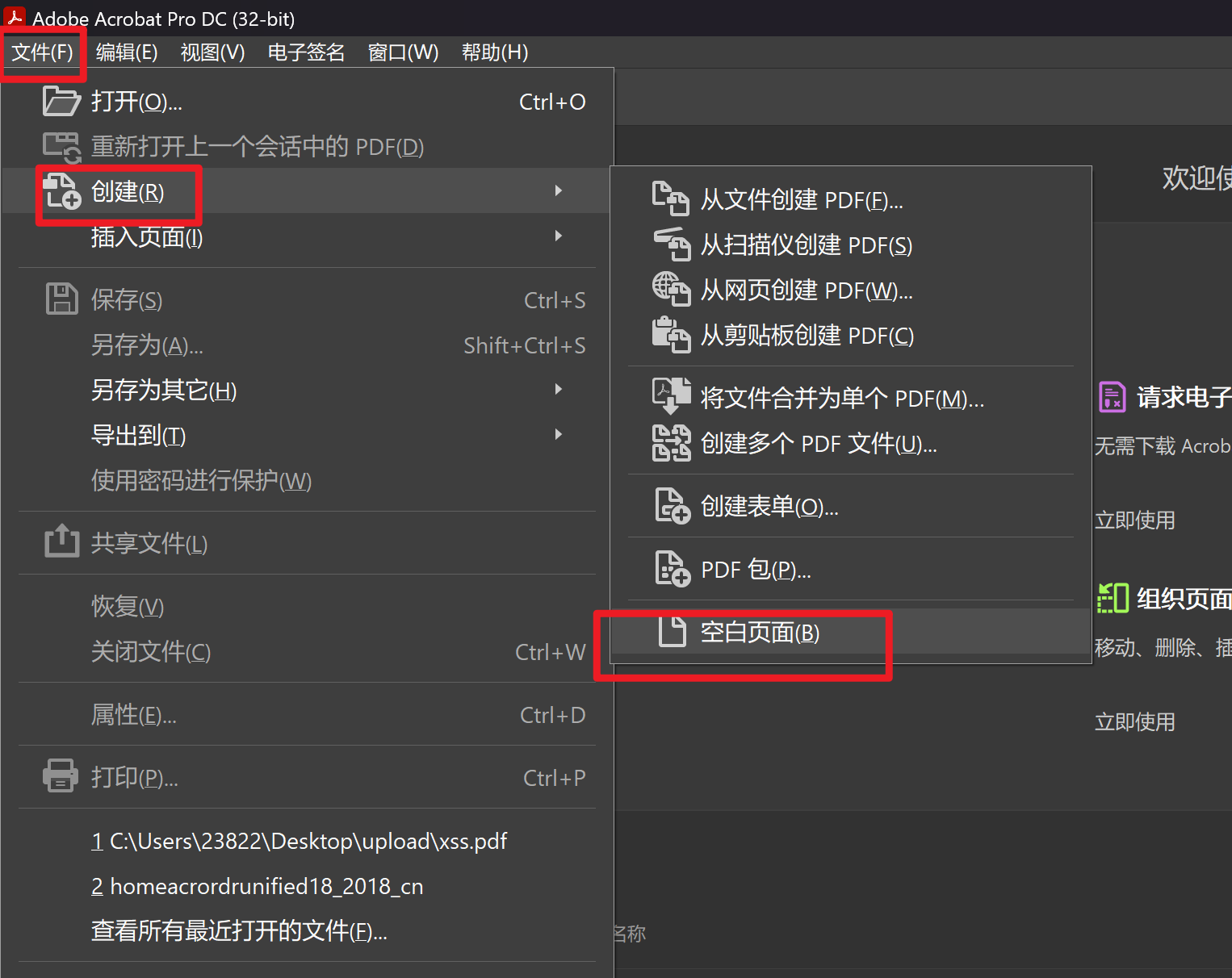

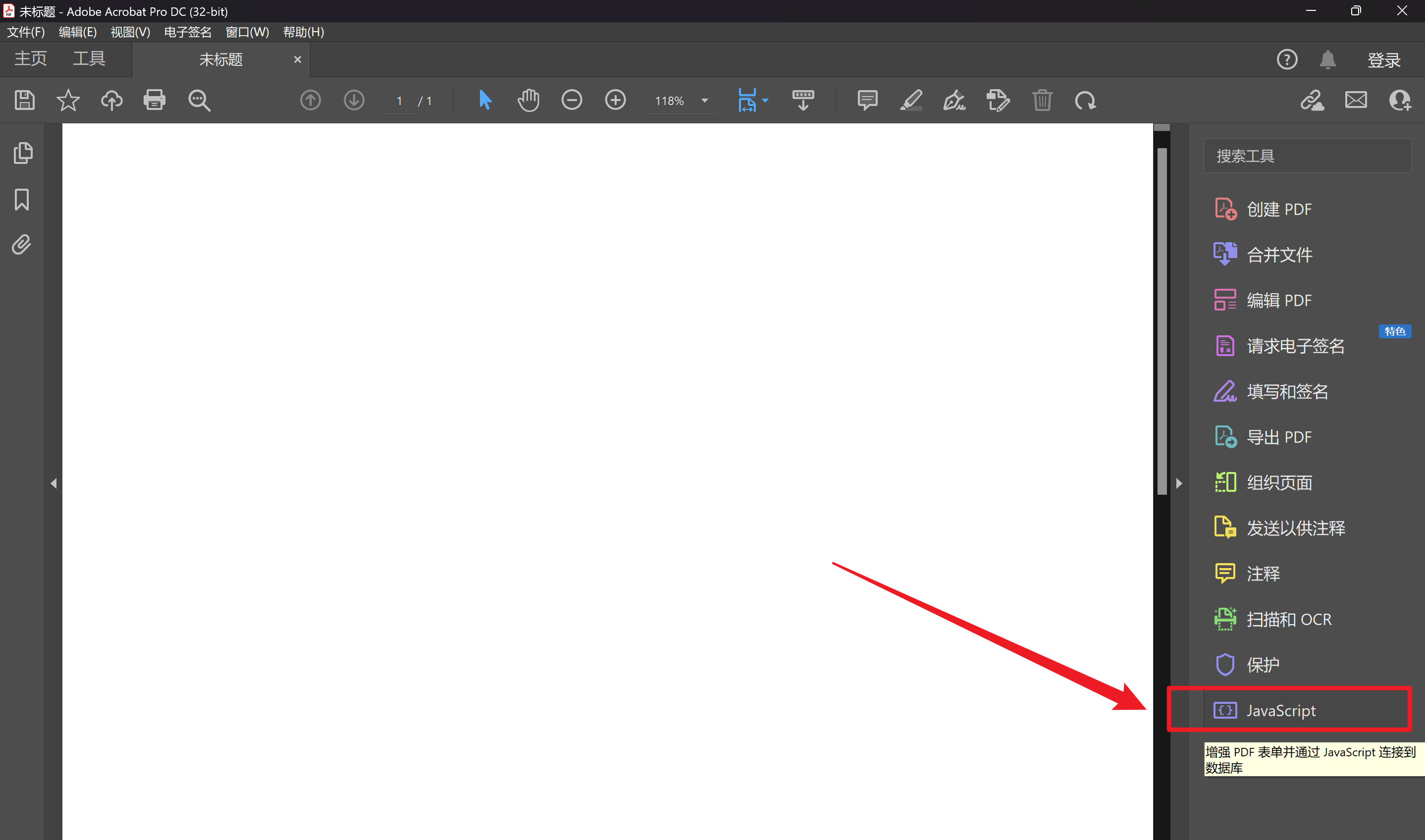

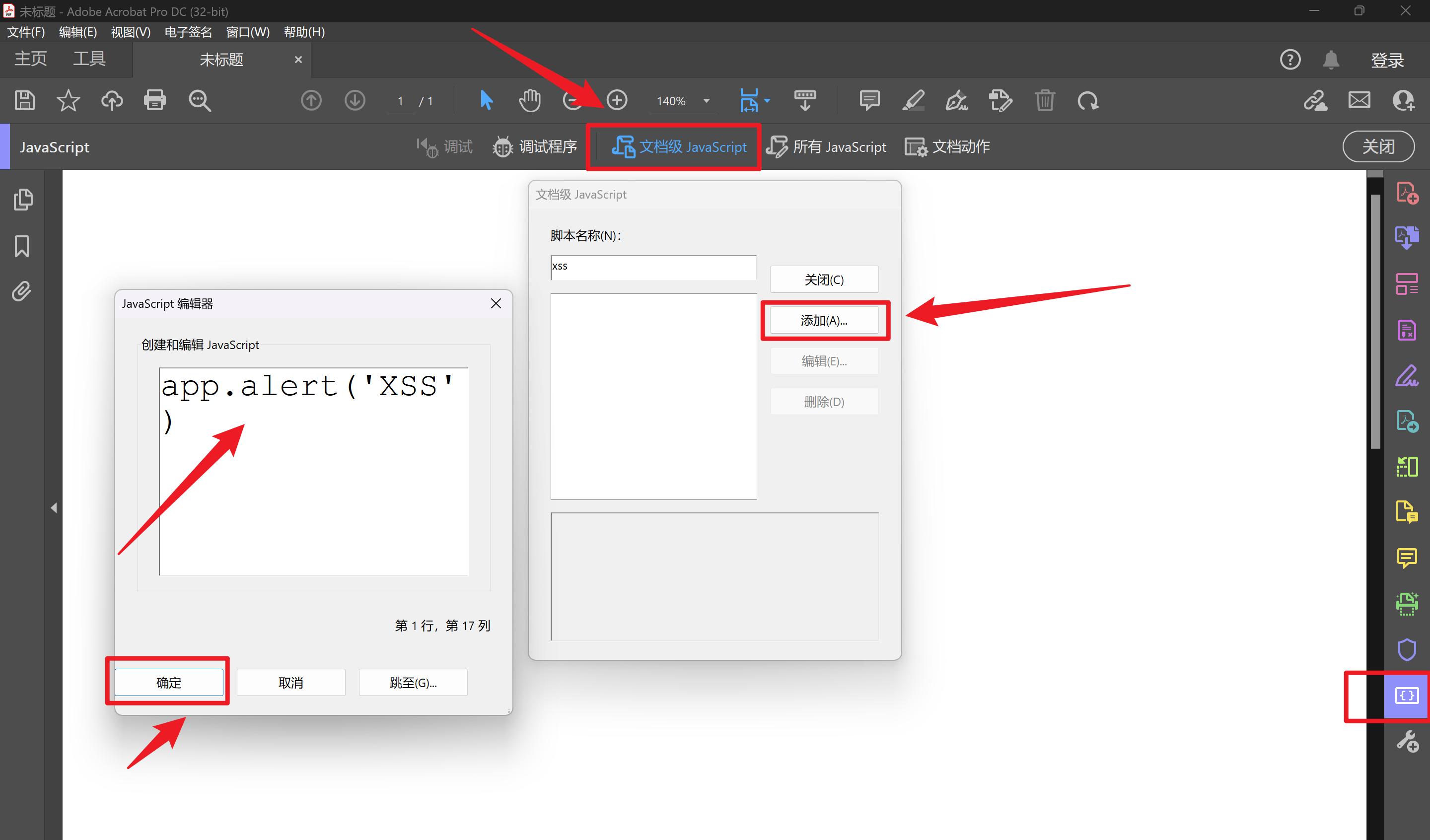

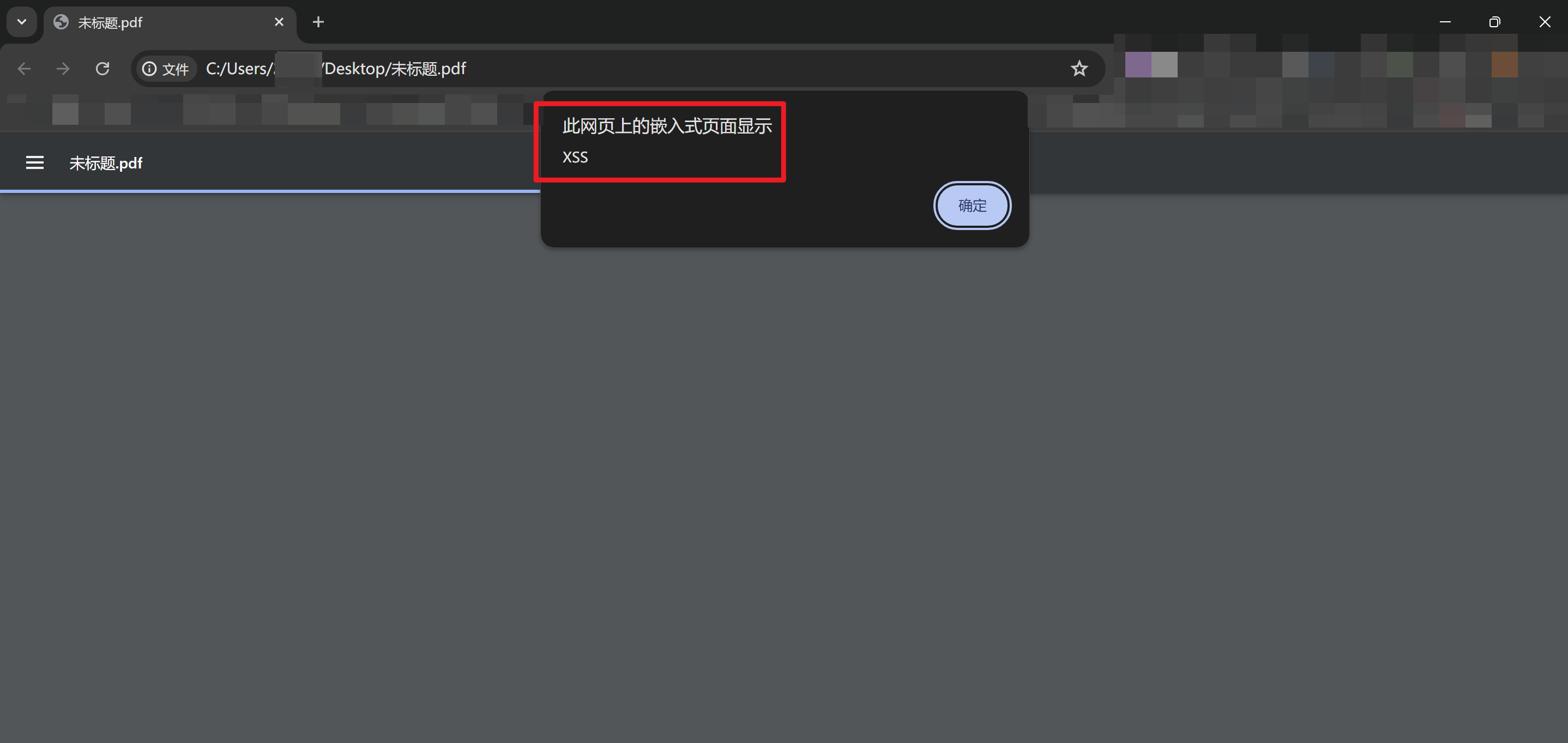

pdfw文件中也可以插入js代码并执行。我习惯使用 adobe acrobat Pro DC 制作包含js代码的PDF文件

- 创建空白页面

- 选择javascript

- 选择文档级javascript,点击添加,输入”app.alert(‘XSS’);”,确定

- ctrl+s 保存为.pdf文件,本地打开,成功弹窗!

XML

xml中也可以插入js代码并执行

1 | <html> |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 X1ly?S!

评论