SRC案例-一次移花接木的getshell

声明:本案例来自J0神,此处只是做学习研究之用

漏洞发现

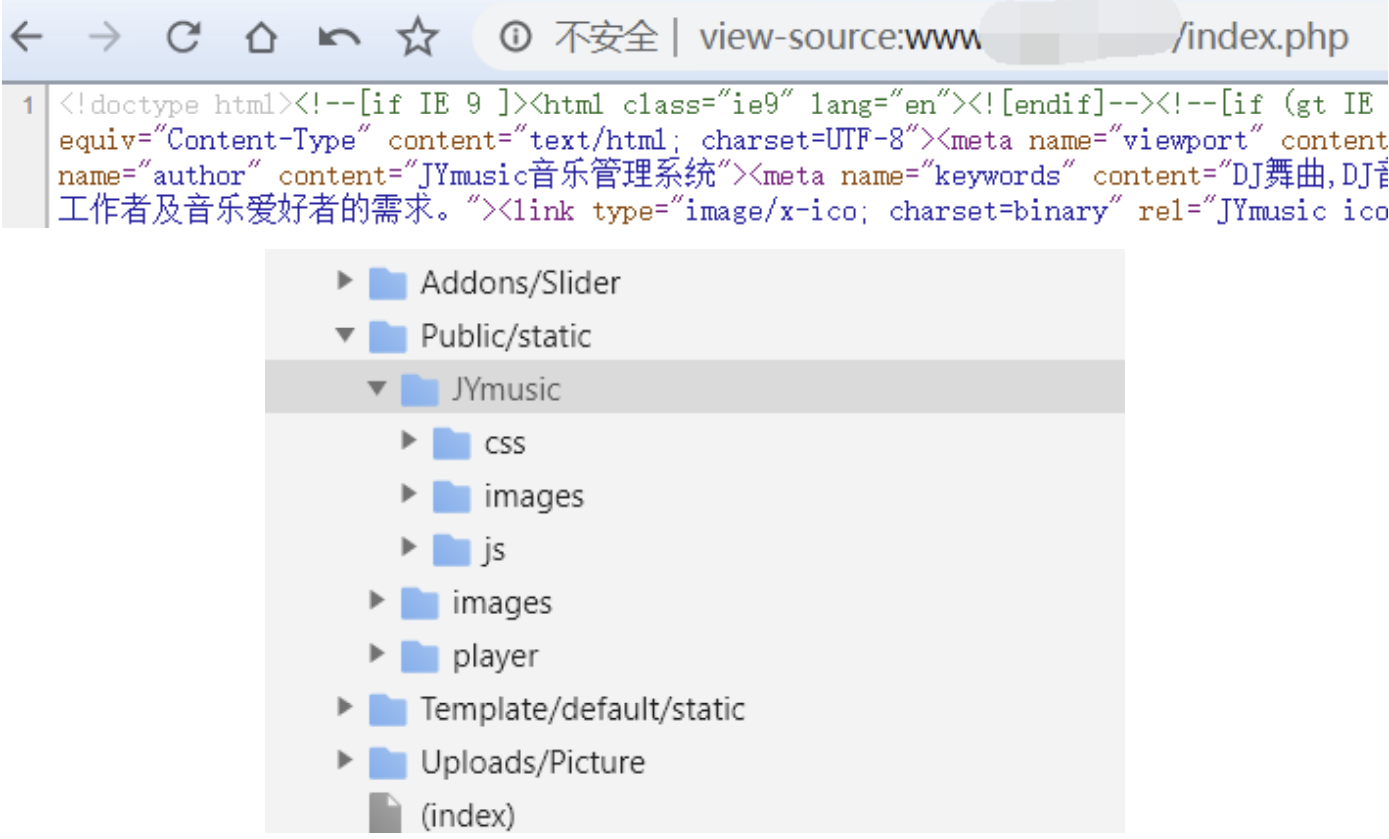

- 是一个提供⾳乐播放业务的资产

- F12简单看下⽬标信息环境

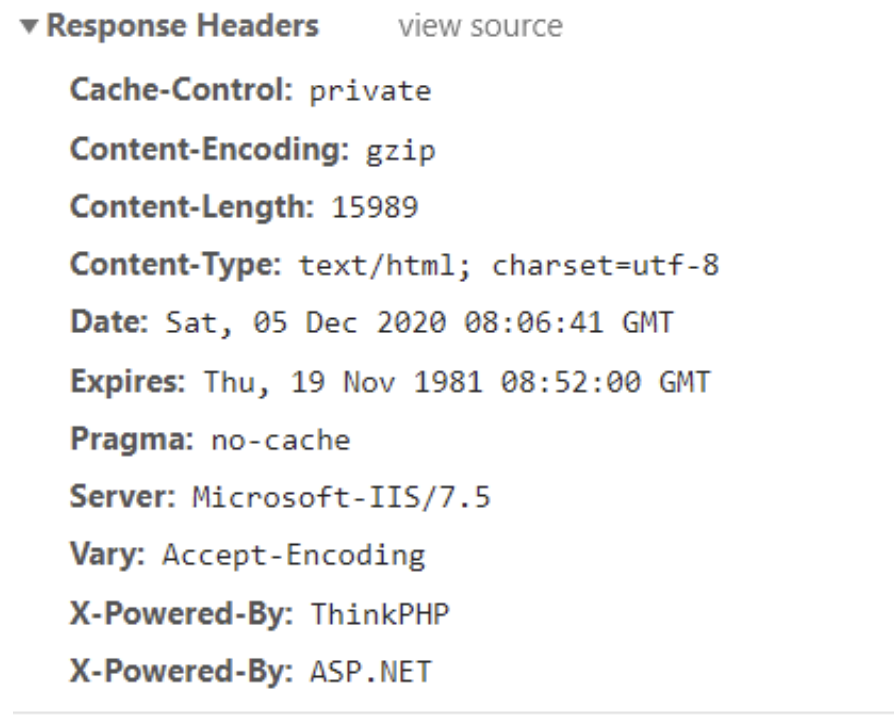

- ServerSoft:IIS 7.5 CMS:JYMusic(ThinkPHP)

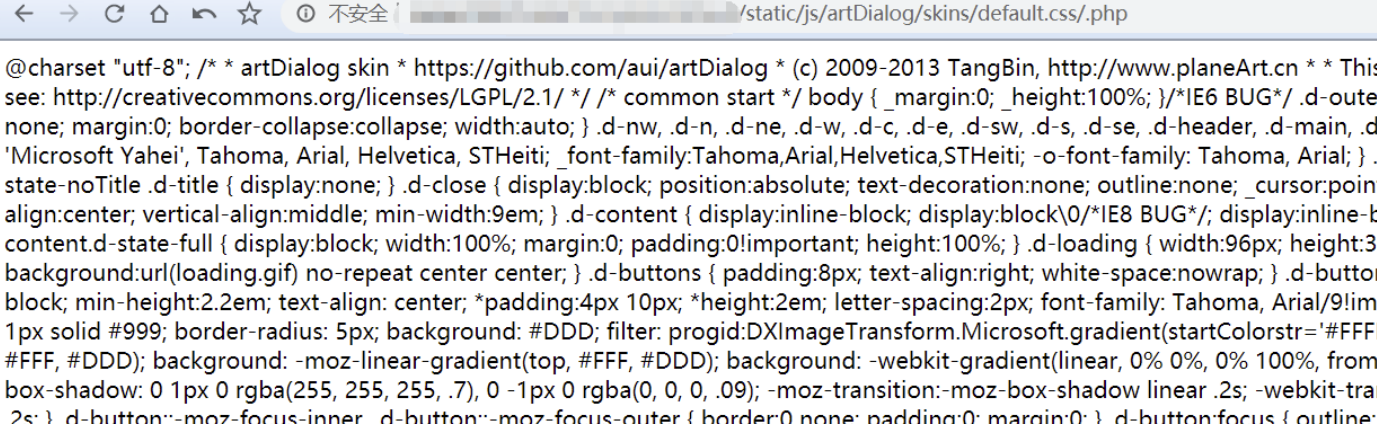

- 找到一处CSS资源⽂件,试了下文件解析漏洞,成功了:get一个IIS7.5的文件解析漏洞,那么现在只需要找到上传点+文件解析漏洞就能getshell 了

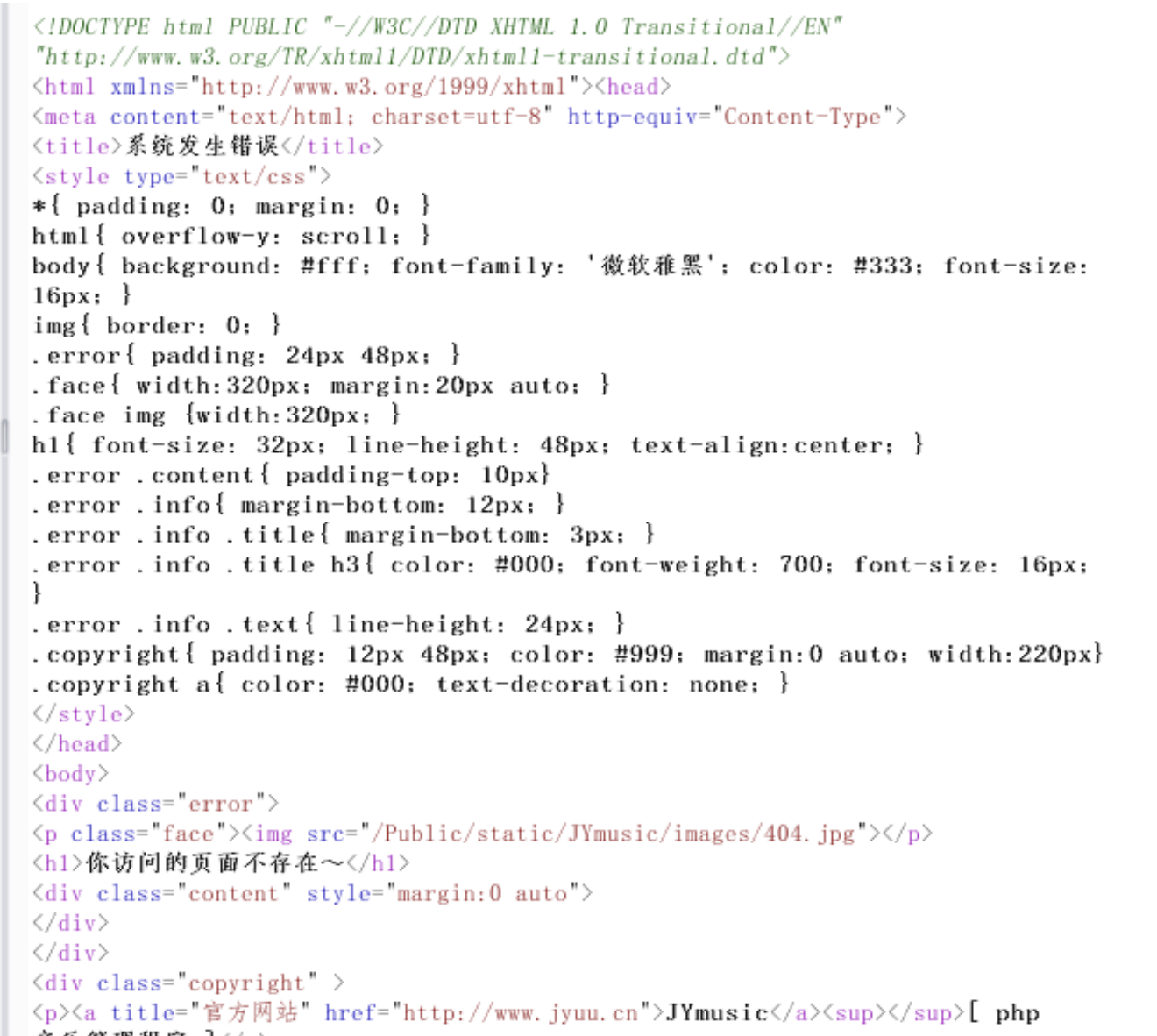

- 尝试了修改头像处,发现对上传的文件进行了二次渲染,上传⼀些⼆次渲染后仍能执⾏的Webshell后,依然发现⽆法正常getshell,遂放弃这一点

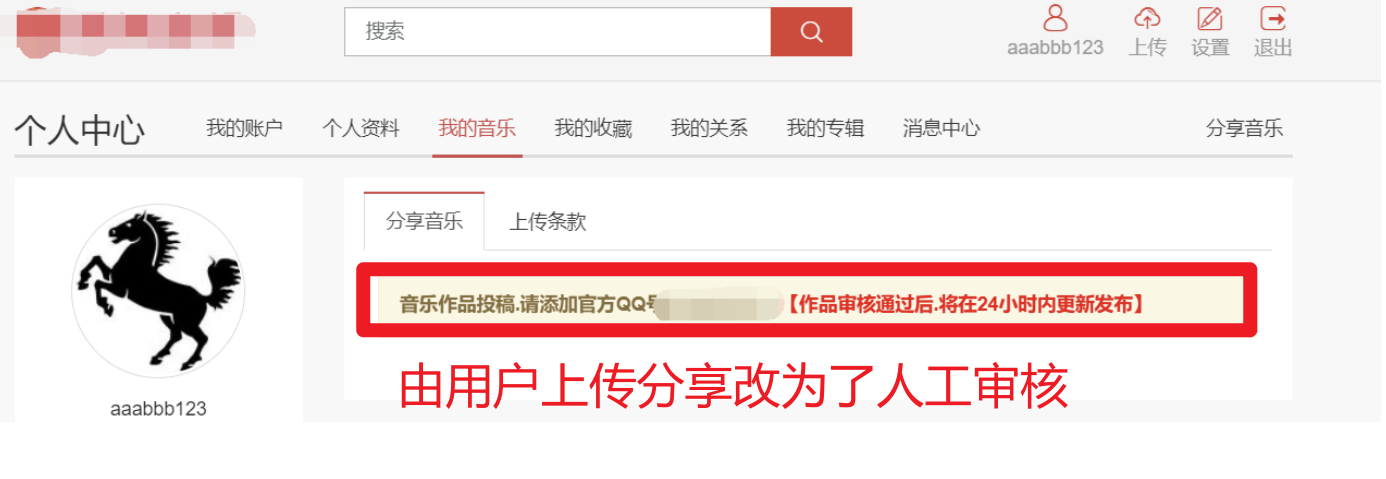

- 头像上传⾛不通那么只能另寻出路,来到分享⾳乐功能,但这里的功能用户自己上传文件修改成了⼈⼯邮箱审核,但是猜测上传接⼝还是存在的,于是根据目标CMS特征找到其他可以用户上传分享⾳乐(未改动)的网站,借用其接口,同一套CMS,二者接口肯定是一致的

- 于是,通过fofa找到⼀个功能正常的站点,以下称为www.bbb.com,这个站点的分享⾳乐功能是正常的

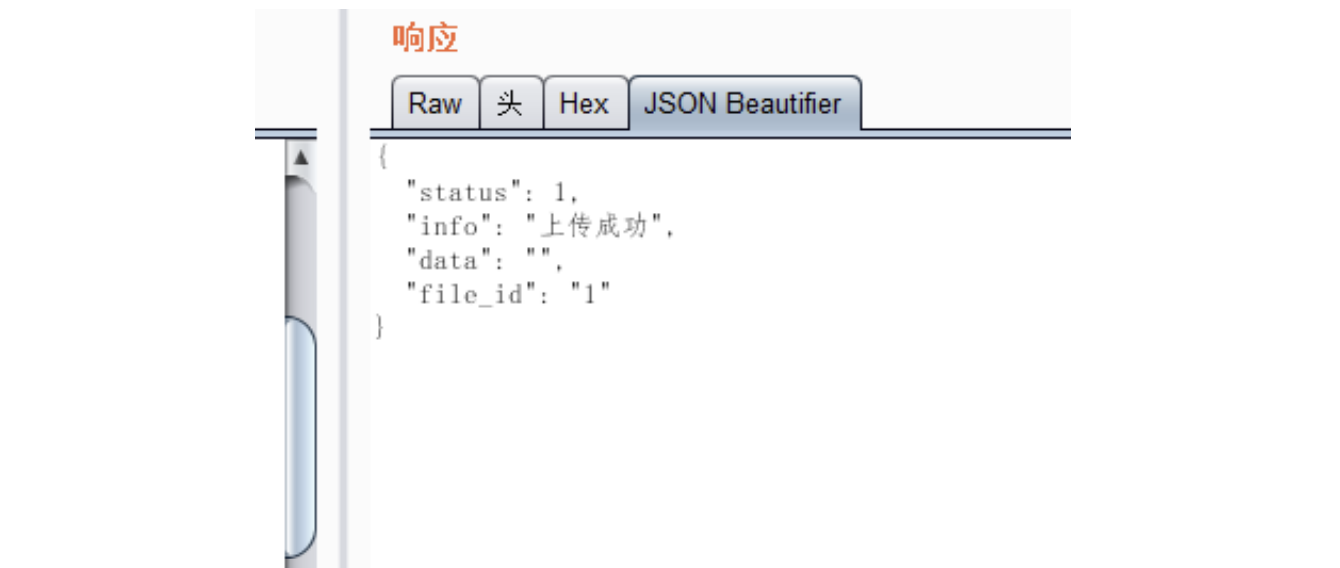

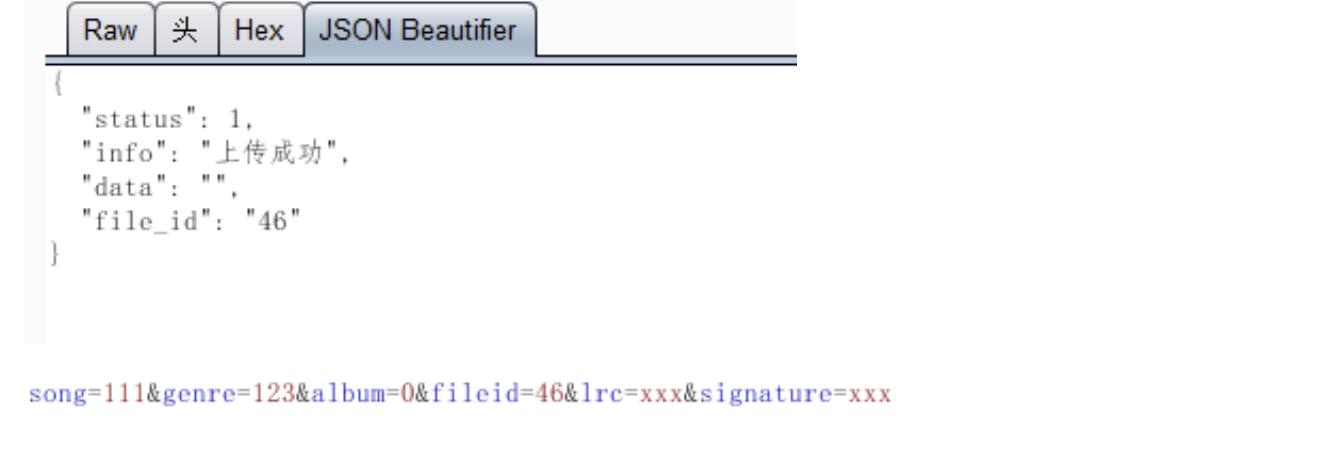

- 直接上传含有一句话木马的⾳乐⽂件

- ⽂件正常上传,但是没有返回上传路径,提交整个表单试试,提示没有分类数据

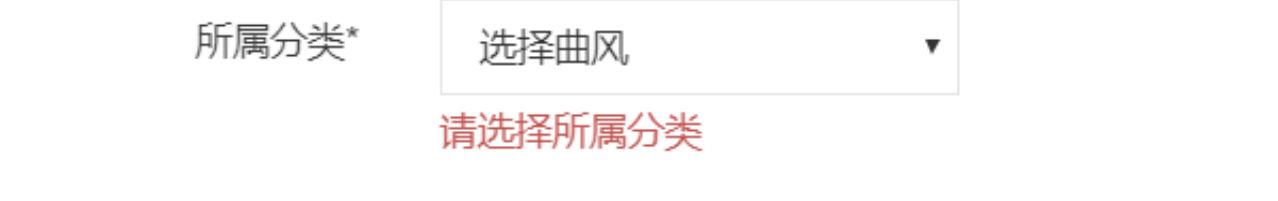

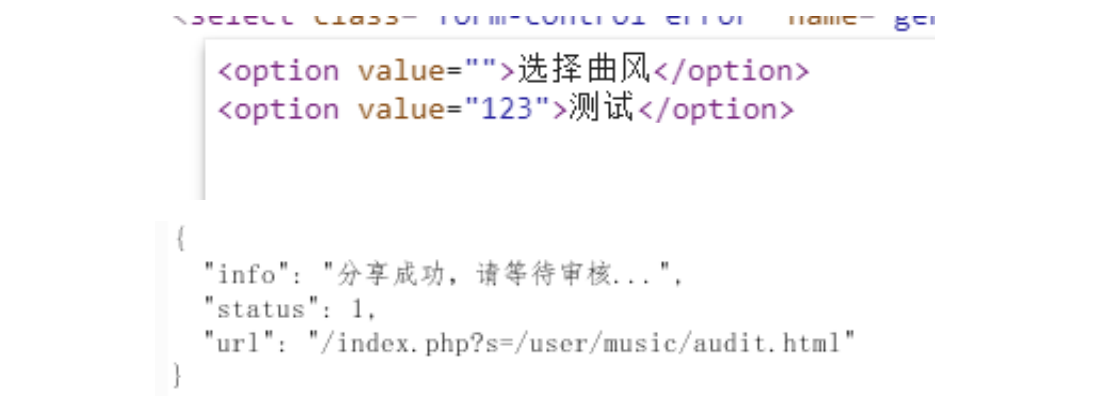

- 没事直接前端加一个就行了,祭出神器F12给select标签加⼀个有value值的option。

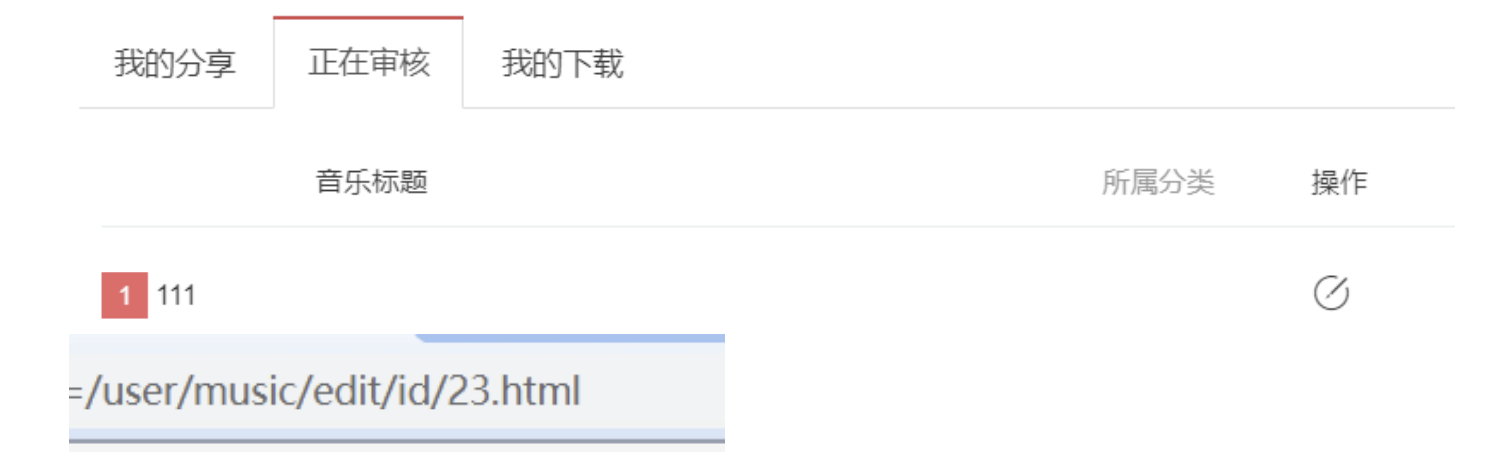

- 提示分享成功,查看审核列表也有了,编辑发现ID为23,⾸⻚随便点进去⼀个发现id为21。

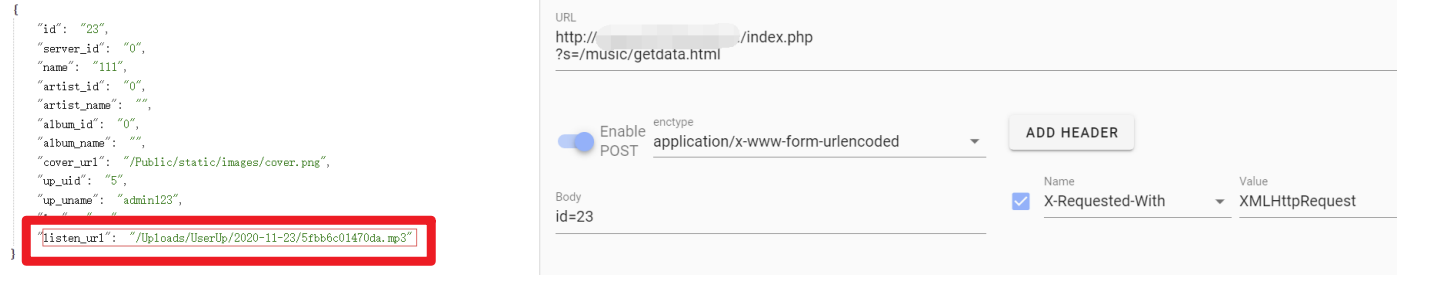

- 同时发现存在一个接⼝可以获取⾳乐上传路径,替换为ID=23后取得路径

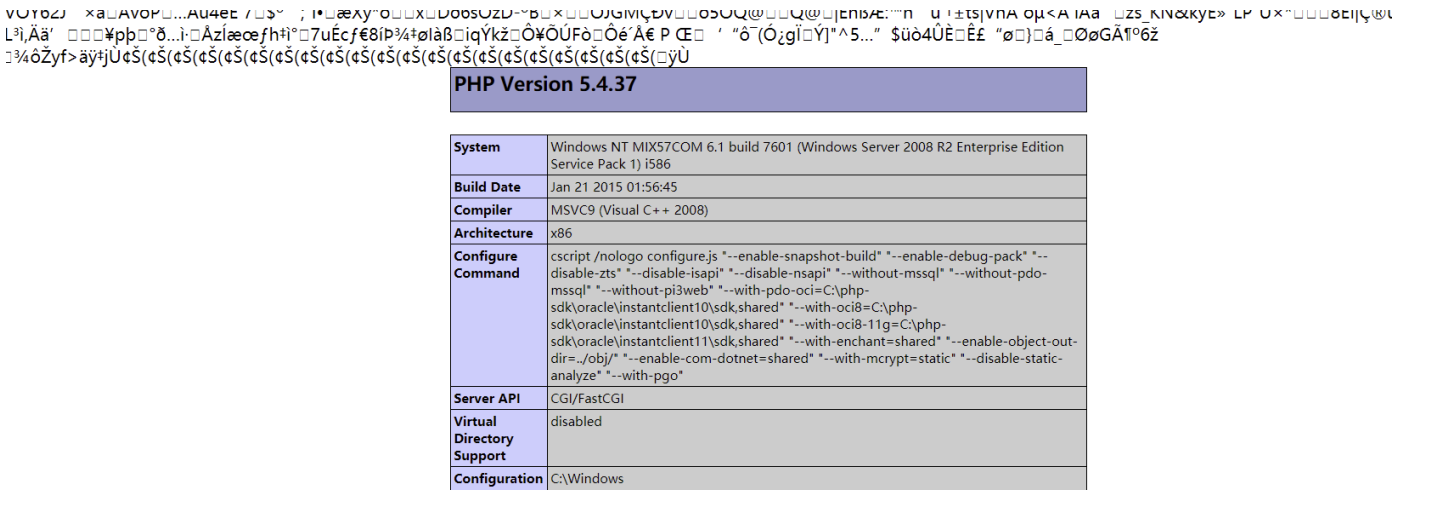

- 通过解析漏洞访问我们后缀名为MP3的webshell,成功getshell!

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 X1ly?S!

评论