意外发现CVE-XSS、挂黑页、文件删除

前言:水一篇文章……没有什么价值与技术含量,望各位大佬轻喷。挖掘EDU时,偶然搜集到学校老师的个人网站,是一个文件共享系统,但是可惜该文件共享服系统与学校业务无关,是一些个人的工作、生活文件和一些源码压缩包。存在一些漏洞:反射型xss,存储型xss,文件上传html-挂黑页,文件删除,但是没有任何用哈哈,个人网站不算重要资产(除非涉及企业敏感信息),影响几乎忽略不计。但是凭借这个文件系统的指纹,如果找到一些存有重要文件的该系统,那不就可以中危、高危提交了吗?

造成漏洞的主要原因

其实没啥,全凭运气。那就是该文件共享系统被设置成了,允许访客执行所有操作!是的,不用登录,就有权限执行所有操作!归类的话,就算是权限、访问控制不当。因为本来安全的配置是只能允许访客下载文件的。

于是导致了:

漏洞复现

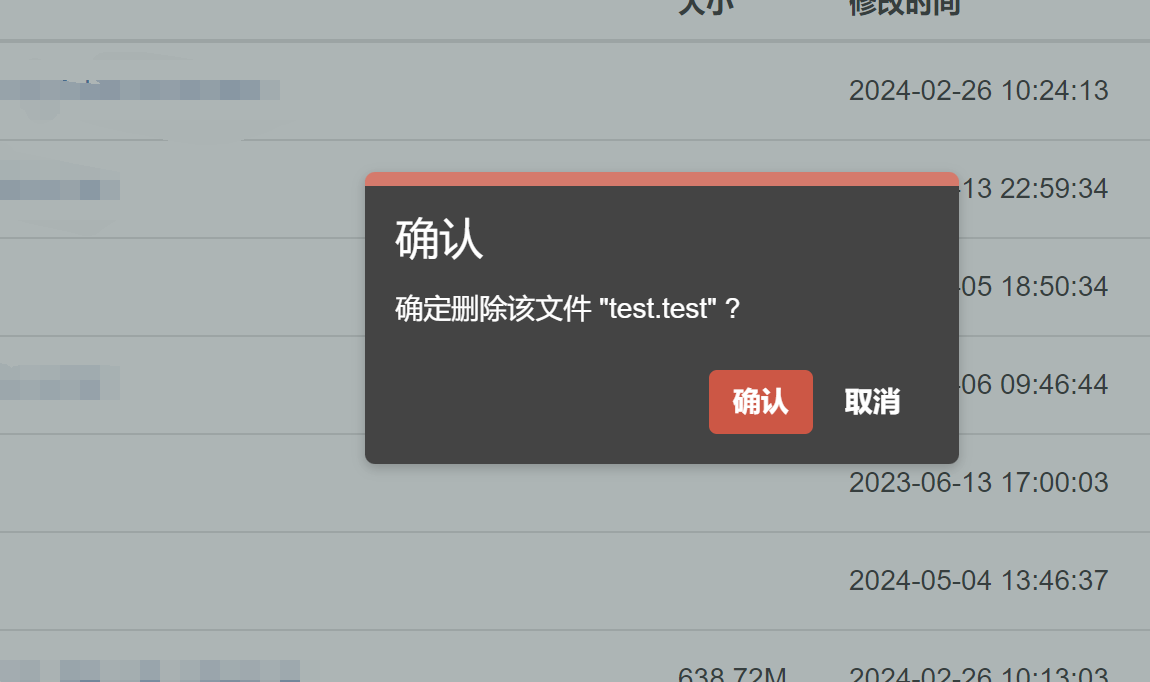

任意文件删除

文件上传html

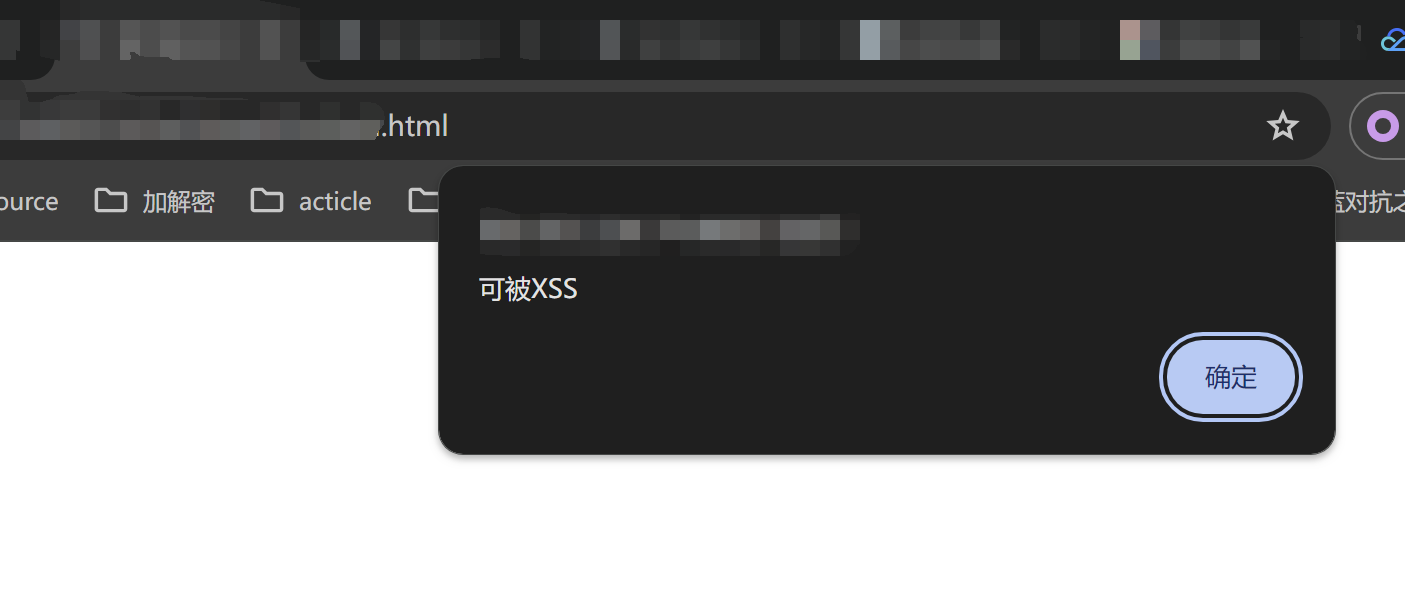

钓鱼 挂黑页 存储型XSS (PHP上传不了,直接会把PHP删除掉,其他后缀的脚本可上传,但不解析执行)

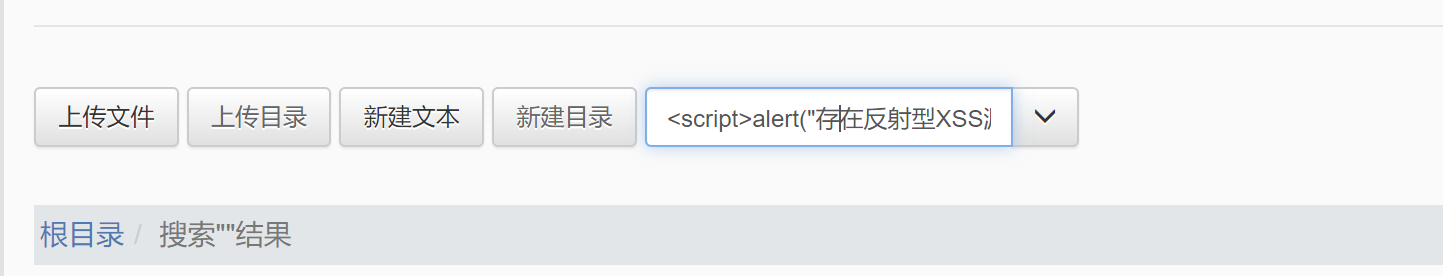

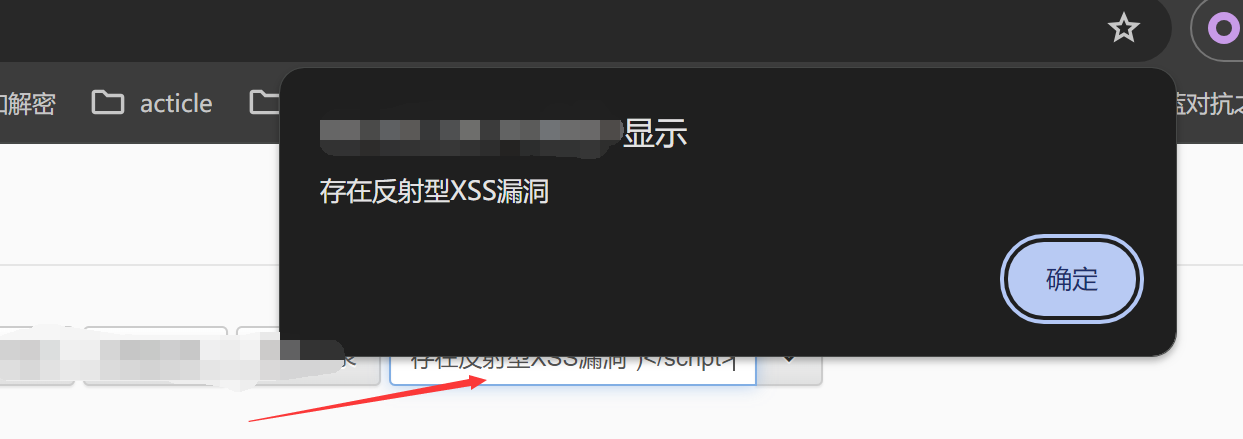

然后还意外发现该文件系统搜索功能存在反射型XSS

反射型XSS

(这不是权限、访问控制不当导致的,而是该版本下的该文件共享系统本身就存在反射型XSS)

CVE

CVE-2023-4118

不对啊,这里的反射型XSS那不就对此该版本的文件共享系统通杀了吗,直接查查有没有CVE……

好家伙,就在一年前被提交了,害……好叭

给出来一下,简单做一个积累吧,万一哪天又遇上了呢?

iscute cute http file server-2.0XSS漏洞(CVE-2023-4118)

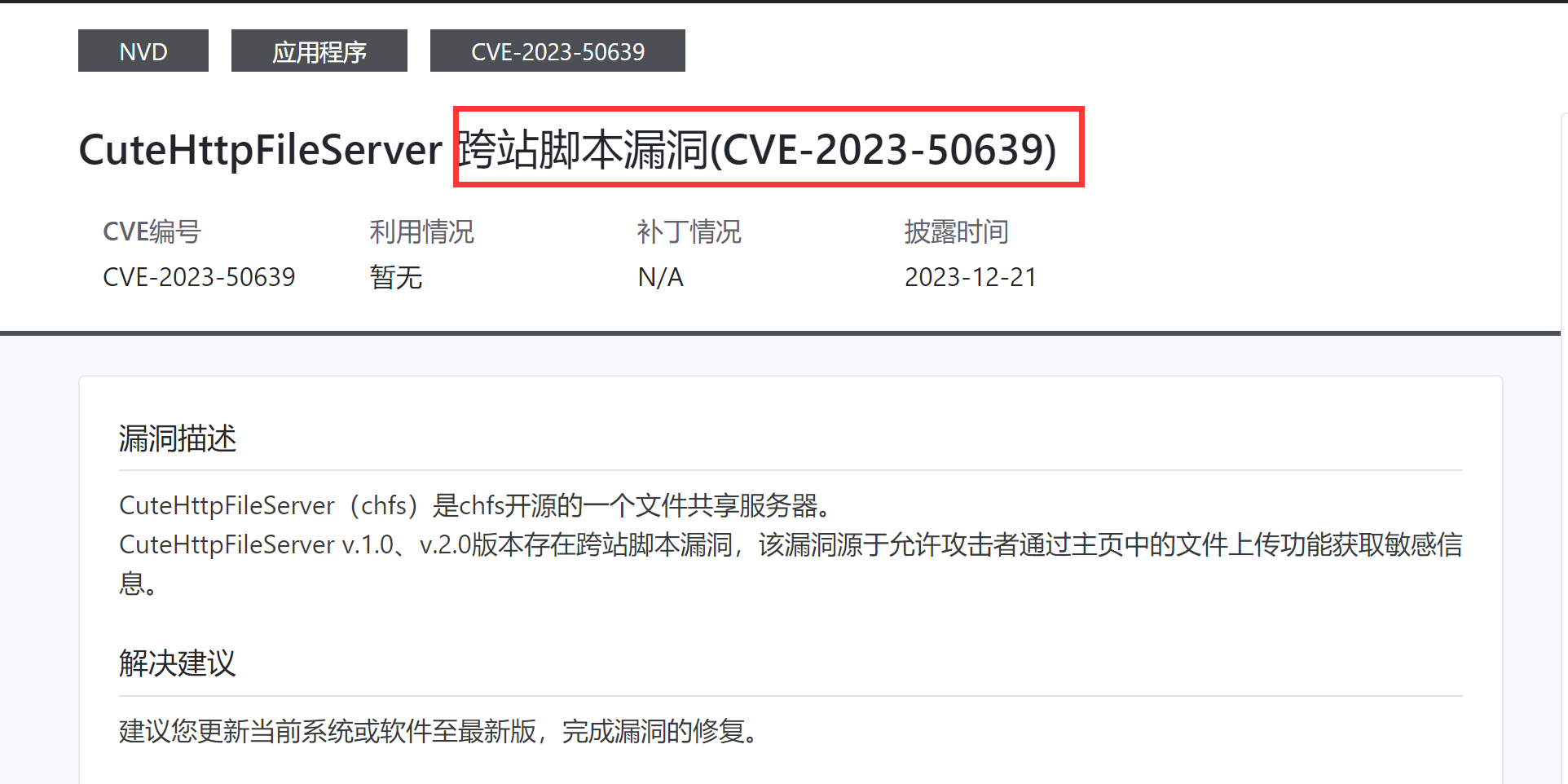

CVE-2023-50639

- 继续查CVE,结果还发现,这个存储型的XSS也是一个CVE(但是吧,如果不让你上传哪里还会有存储XSS出现呢)

CuteHttpFileServer 跨站脚本漏洞(CVE-2023-50639)

指纹:fofa语句

1 | //FOFA |

- 最后还证实了一下,确实暂时不存在文件上传(php)漏洞(我还以为是我绕过不到位呢)

接下来,就是借用该文件共享系统的指纹去找有没有其他重要一点的文件系统……全靠运气了……

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 X1ly?S!

评论